《服务器综合实训》合集

《服务器综合实训》合集

Zelas2Xerath服务器综合实训

HugeHard.TEC公司网络服务规划

2021年更新日志

更新了几处图片显示错误以及排版错误

将五篇文章聚合为一片,文章较长配合目录使用!

技术手册

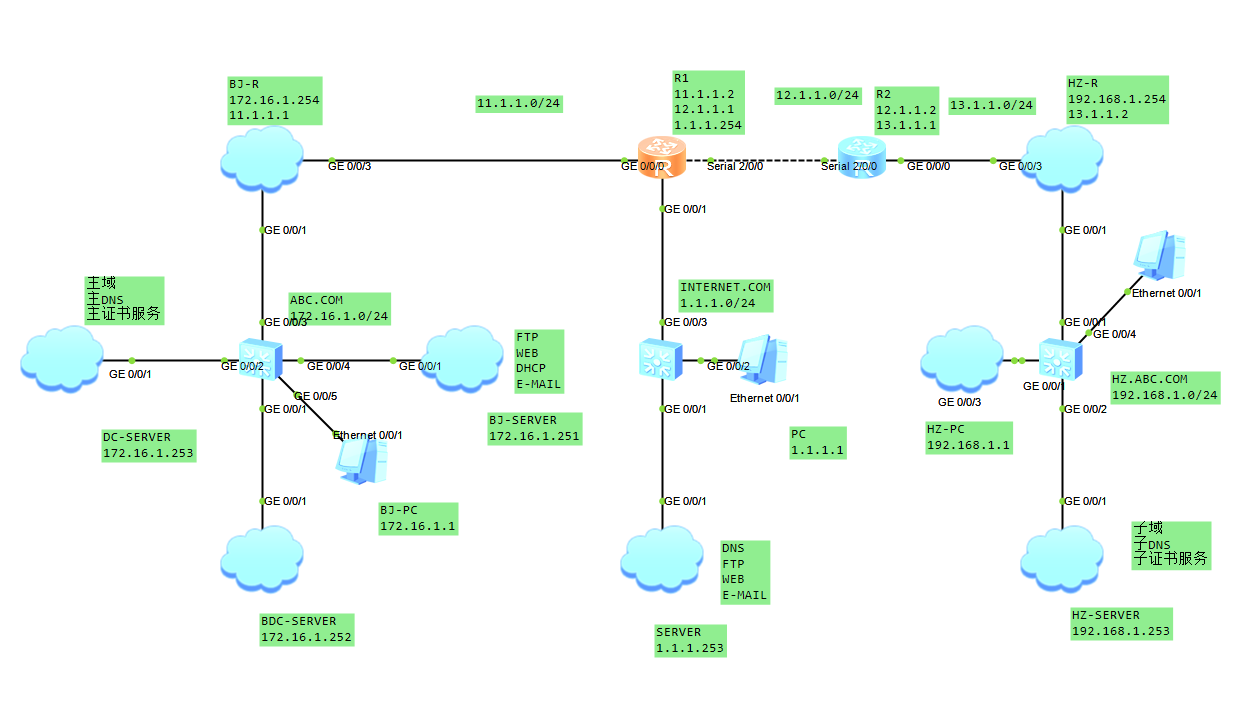

网络拓扑结构

| 虚拟机名称 | IP地址 | 子网掩码 | 默认网关 | DNS服务器 |

|---|---|---|---|---|

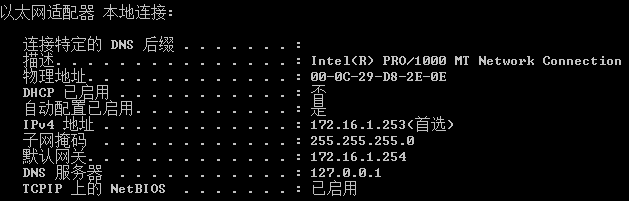

| DC-SERVER | 172.16.1.253 | 255.255.255.0 | 172.16.1.254 | 172.16.1.253 |

| BDC-SERVER | 172.16.1.252 | 255.255.255.0 | 172.16.1.254 | 172.16.1.253 |

| BJ-SERVER | 172.16.1.251 | 255.255.255.0 | 172.16.1.254 | 172.16.1.253 |

| BJ-PC | 172.16.1.1 | 255.255.255.0 | 172.16.1.254 | 172.16.1.253 |

| HZ-SERVER | 192.168.1.253 | 255.255.255.0 | 192.168.1.254 | 172.168.1.253 |

| HZ-PC | 192.168.1.1 | 255.255.255.0 | 192.168.1.254 | 192.168.1.253 |

| SERVER | 1.1.1.253 | 255.255.255.0 | 1.1.1.254 | 1.1.1.253 |

| PC | 1.1.1.1 | 255.255.255.0 | 1.1.1.254 | 1.1.1.253 |

| BJ-R | 172.16.1.254 | 255.255.255.0 | ||

| 11.1.1.1 | 255.255.255.0 | |||

| HZ-R | 192.168.1.254 | 255.255.255.0 | ||

| 13.1.1.2 | 255.255.255.0 |

(1)北京总部有BJ-R、BJ-SERVER.DC-SERVER和BDC-SERVER 4台服务器,杭州分部有HZ-R和HZ-SERVER两台服务器,互联网上有SERVER1和SERVER2两台服务器。

(2)配置路由器R1和R2,保证网络畅通,并配置服务器BJ-R和HZ-R,在北京总部和杭州分部之间建立端到端IPSECVPN隧道,实现北京总部和杭州分部的信息安全传输。

(3)配置服务器BJ-R和CQR的NAT,实现北京总部和杭州分部的计算机对互联网的访问;配置BJ-R的端口映射,实现互联网上的计算机对北京总部服务器相关服务的访问。

(4)在北京总部的DC-SERVER上建立主域控制器abc.com,在BDC-SERVER上建立备份域控制器,在重庆分部的HZ-SERVER上建立子域控制器HZ.abc.com,实现对企业资源的统一管理。

(5)在北京总部的DC-SERVER上建立DNS主域服务,并在DC-SREVER上建立辅助域服务实现北京总部的域名解析:在杭州分部的HZ-SERVER上建立DNS子域服务,实现杭州分部的域名解析,在互联网的server上建立DNS服务,实现对互联网的域名解析。

(6)在北京总部的DC-SERVER上建立DHCP服务为北京总部和重庆分部的计算机自动分配IP地址。

(7)在北京总部的DC-SERVER上建立证书服务,保护企业电子邮件服务和Web服务

的安全。

(8)在北京总部的BJ-SERVER上建立Web网站,让用户能通过浏览器查看企业主页;在互联网的SERVER上建立apache动态网站,让用户能访问互联网上的实时信息。

(9)在北京总部的BJ-SERVER和互联网的SERVER上建立FTP服务,让企业员工不仅能够从企业总部和互联网下载资源,而且能够上传数据到企业和互联网的个人空间进行备份。

(10)在北京总部的BJ-SERVER和互联网的SERVER上建立电子邮件服务,让企业员工和互联网用户之间能够相互收发邮件。

(11)在互联网的SERVER上建立负载平衡,实现服务器的冗余备份和负载分担。

项目准备

软件需求

- VMware WorkStation Pro

- eNsp 或 GNS3 及相应组件

- Windows 2008 Server R2 虚拟机若干

- Windows xp Professional 虚拟机

专题0

- 在VMware WorkStation中创建虚拟网卡Vmnet 2-7 ,9-13 (0,1,8已占用不作修改并去除DHCP)

- 部署网络设备

- 3台交换机S5700(作二层交换机作用)

- 2台AR1220并添加2SA模块(serial)

- 7台Cloud并关联相应的虚拟网卡作服务器用途

- 3台PC方便用于调试(非必要的)

完成相应的网络拓扑搭建

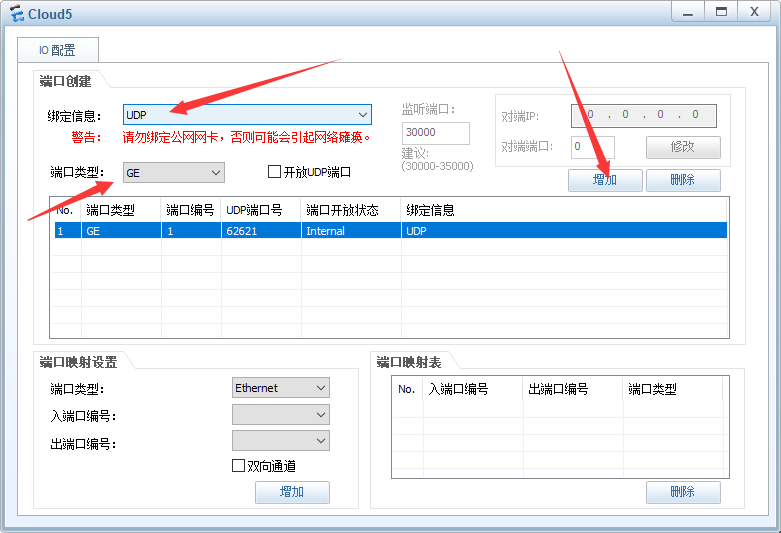

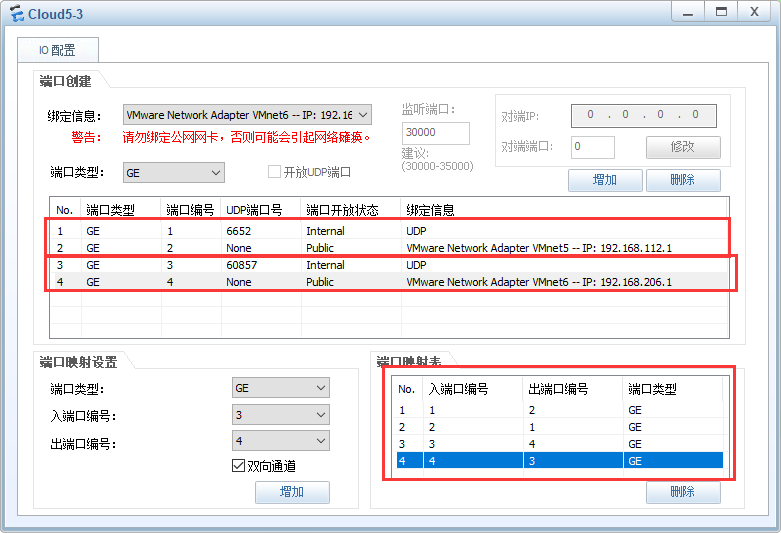

eNsp的Cloud绑定网卡的方法:

将Cloud绑定端口(Vmnet)相当于接入到一个独立的交换机

在Cloud上右击设置

出现的配置界面添加一个UDP端口(内部)

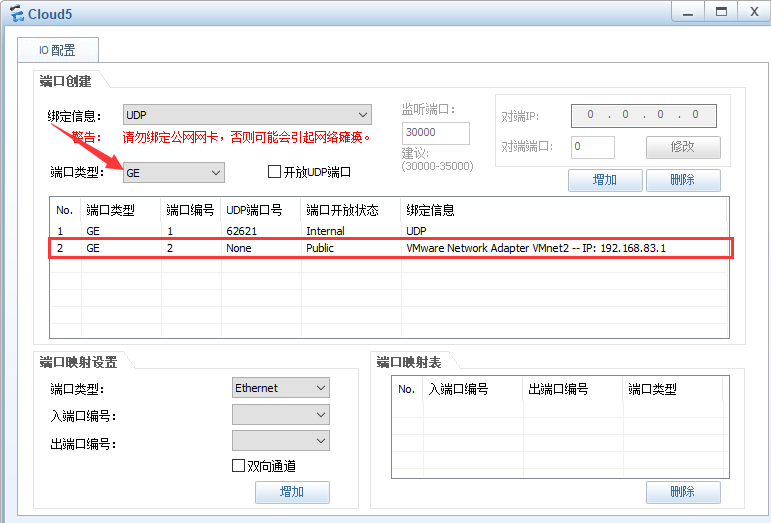

添加指定的虚拟网卡

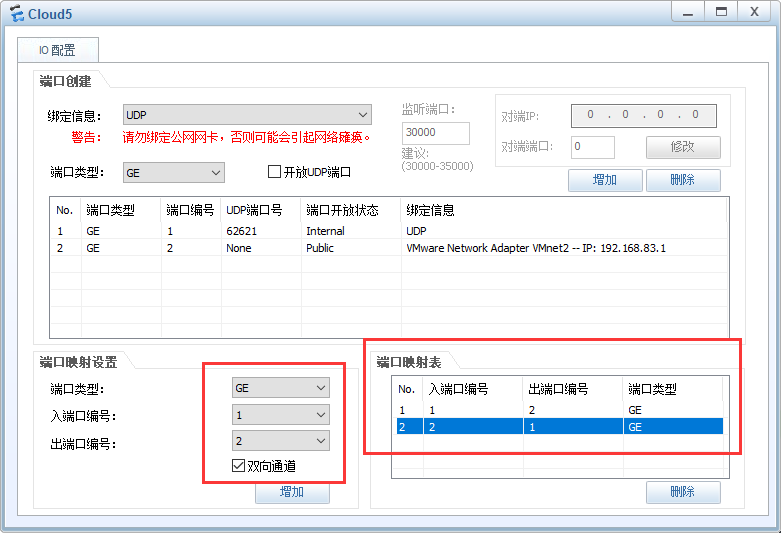

注意:端口类型保持相同

设置端口映射

使用网线连接到设备

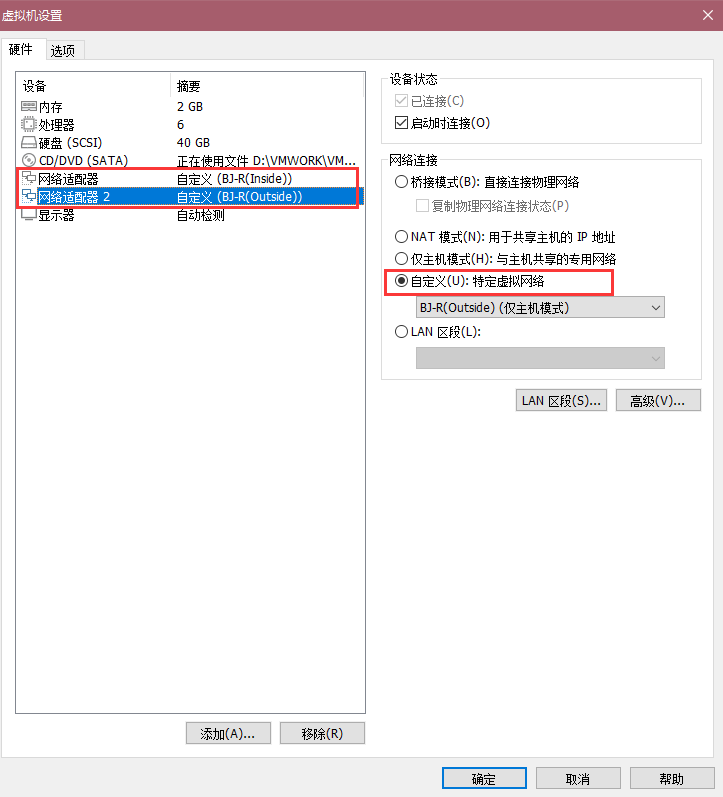

注意:双网卡添加示意图

- 此处上下为两组

- 第一张网卡接口为g0/0/1

- 第二张网卡接口为g0/0/3

- 相应的虚拟机应该添加两张网卡分别绑定对应的虚拟网卡

配置交换机

将接入的接口模式如数改为access模式

1 | LSW1 |

1 | LSW2 |

配置路由器

- 为相应接口配置对应的IP地址

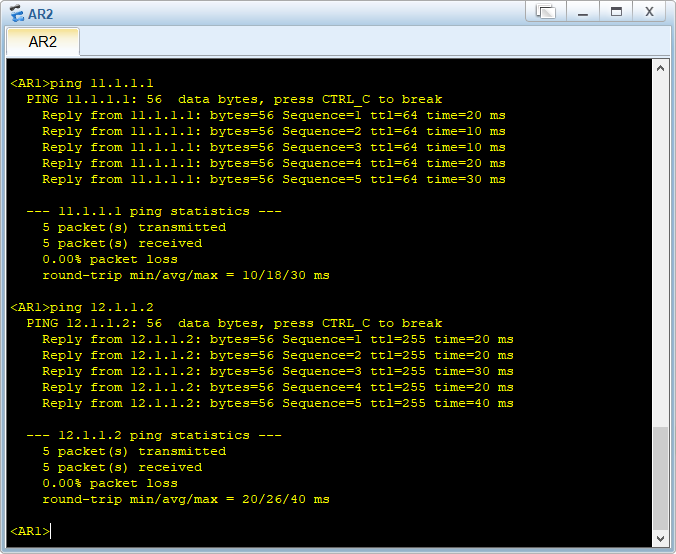

- 为AR1,AR2创建ospf动态路由使得拓扑图局部互联

1 | AR1 |

1 | AR2 |

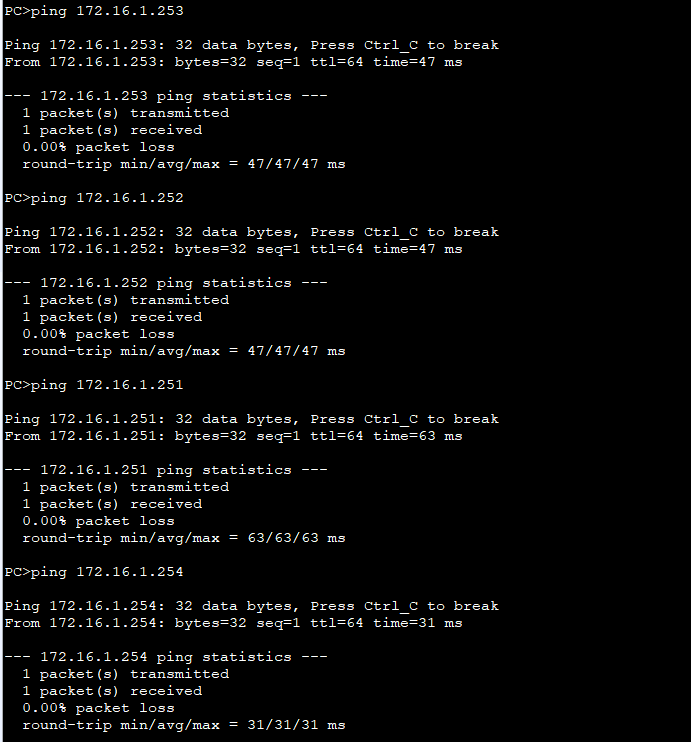

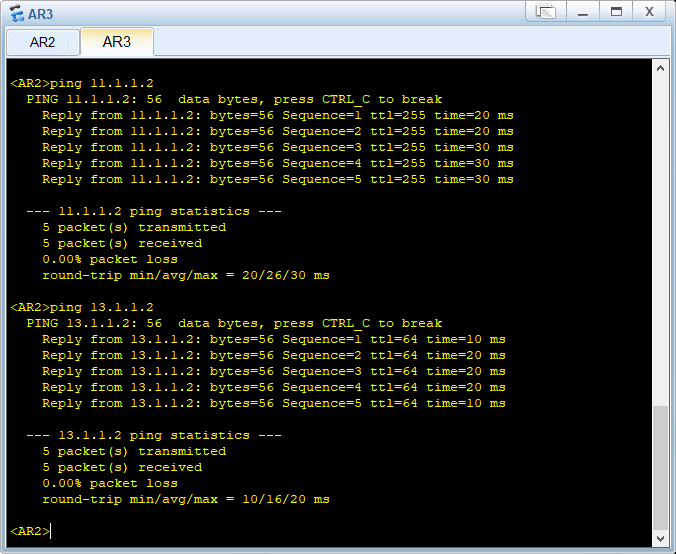

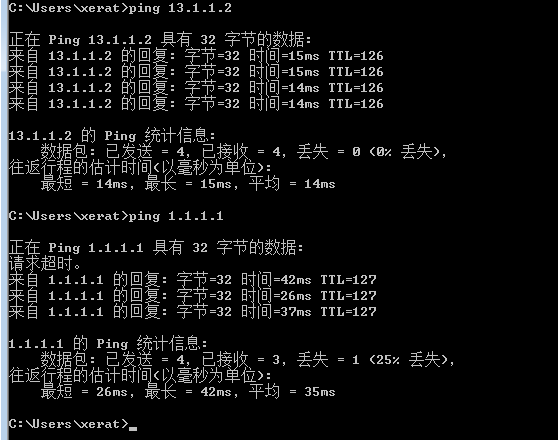

测试网络连通性

为相应的虚拟网卡或设备添加IP地址

- BJ-PC ping 172.16.1.0

- HZ-PC ping 192.168.1.0

- R1 ping 11.1.1.1 & 12.1.1.2

- R2 ping 11.1.1.2 & 13.1.1.2

专题1

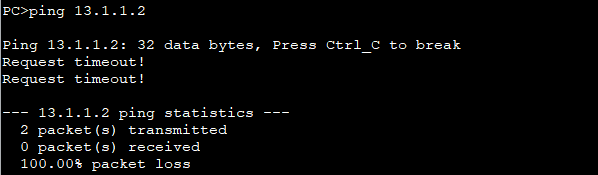

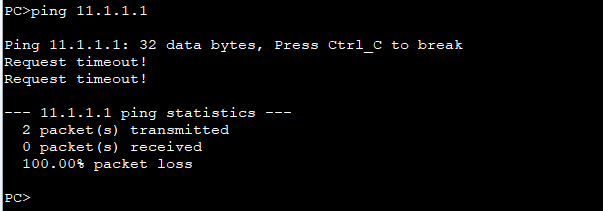

当前情况下HZ-PC以及BJ-PC的数据包只能在内网内畅通

- BJ-SERVER不能访问11.1.1.1 (这里使用BJ-PC代替)

- HZ-SERVER不能访问13.1.1.2 (这里使用HZ-PC代替)

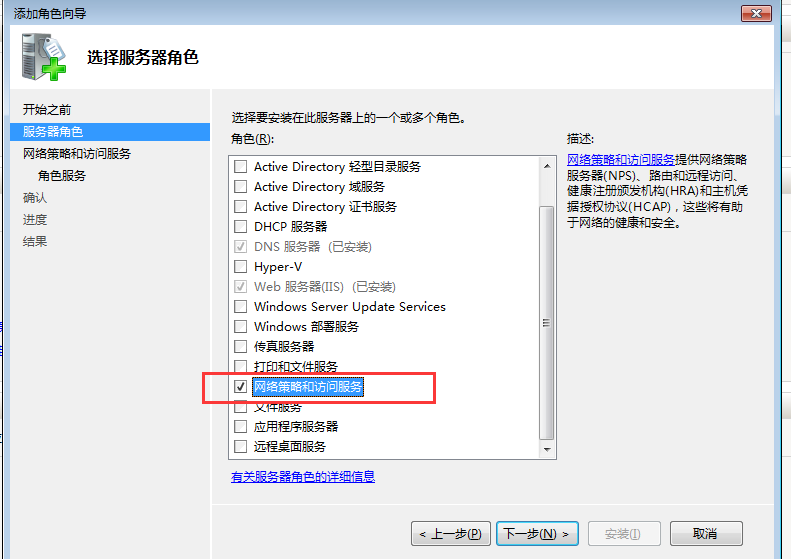

为服务器启用远程路由访问实现HZ-R以及BJ-R对内网数据的转发

-

启动一台虚拟机正确绑定虚拟网卡作为BJ-R

-

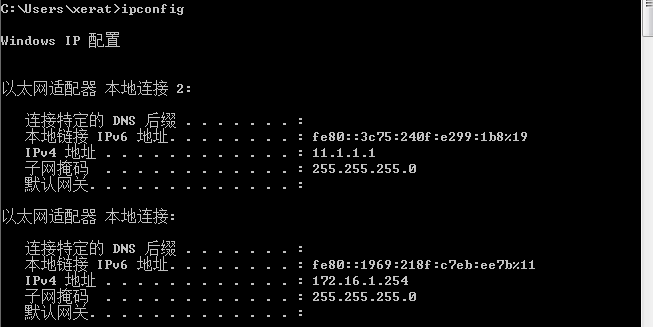

为网卡设置正确的IP地址(先将外部vmnet网卡置空【地址设置为自动获取】)

-

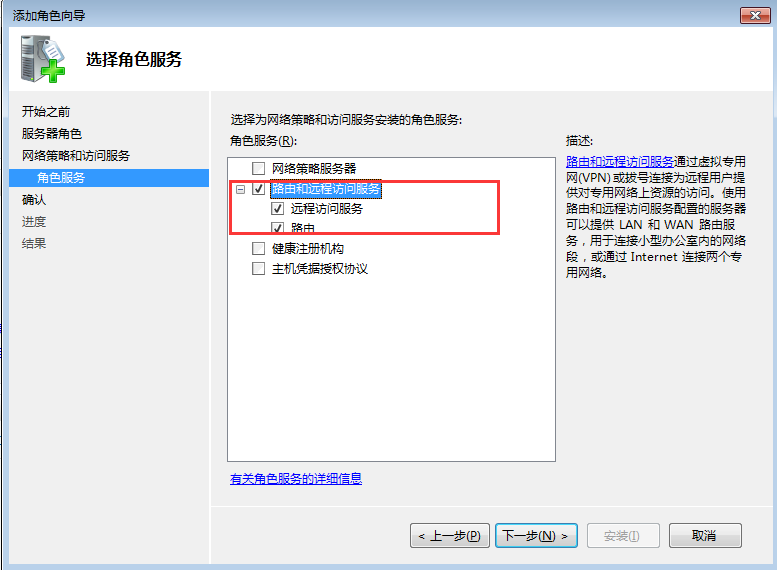

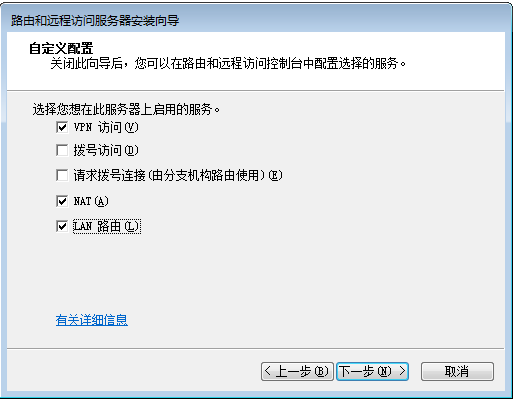

为服务器添加角色"路由和远程访问"(按向导完成即可)

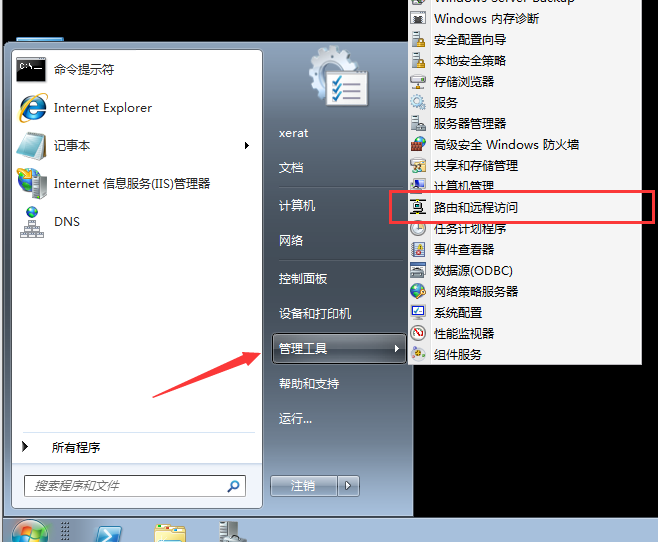

成功安装后打开此项

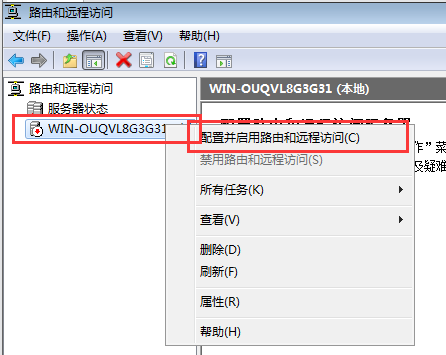

在主机名上右击配置

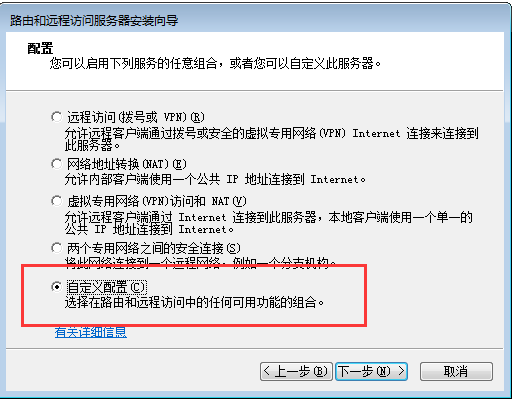

在向导中选择自定义配置

添加以下项目并启动服务

HZ-R、BJ-R操作同理

添加完成后 BJ-R、HZ-R已具备数据包转发功能

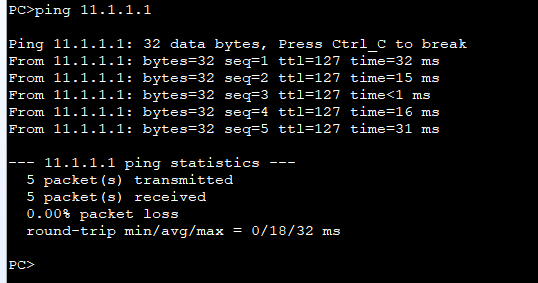

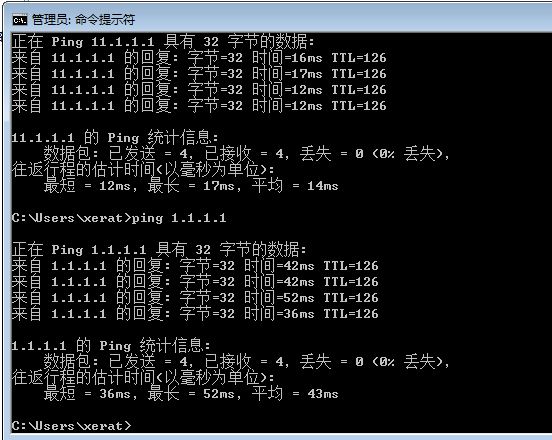

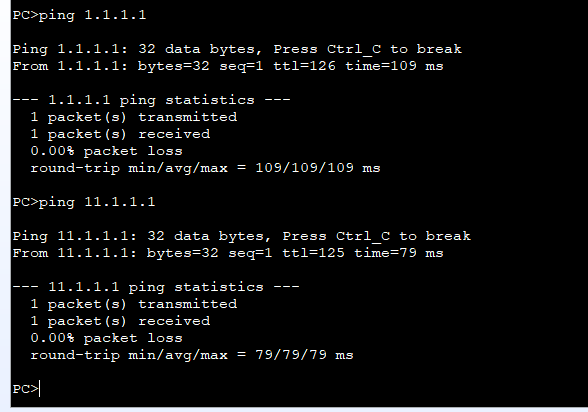

验证

- BJ-PC ping 11.1.1.1

- HZ-PC ping 13.1.1.2

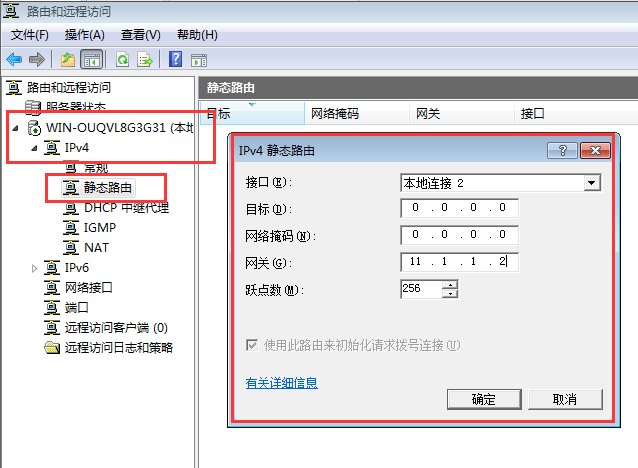

配置默认路由

当前局域网环境尚不能访问外网

为BJ-R、HZ-R配置路由

为BJ-R添加静态默认路由

- 网卡选择公网地址那张

- 网关填写下一条地址(对端地址)

- HZ-R同理

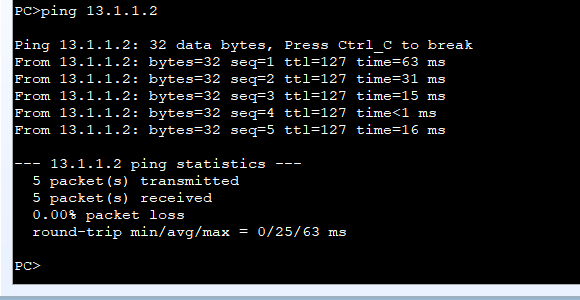

验证联通性

- BJ-R ping 13.1.1.2/1.1.1.1

- HZ-R ping 11.1.1.1/1.1.1.1

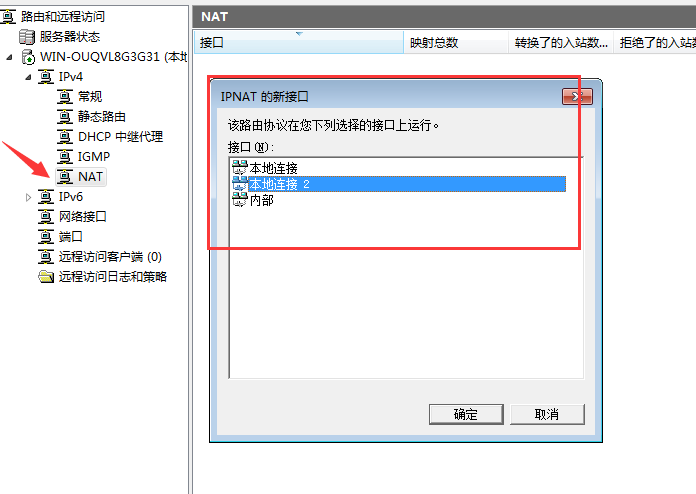

配置网络地址转换(NAT)

当前网关设备以实现公网访问

当前局域网设备尚不能访问公网设备

需要使用NAT技术将局域网IP转换为公网IP,此时局域网设备相当于以网关的公网IP身份访问公网,实现对公网的访问

- 为本地接口创建NAT

- 选用公用接口连接到Internet

- 并启用子项(在此接口上启用NAT)

- HZ-R同BJ-R

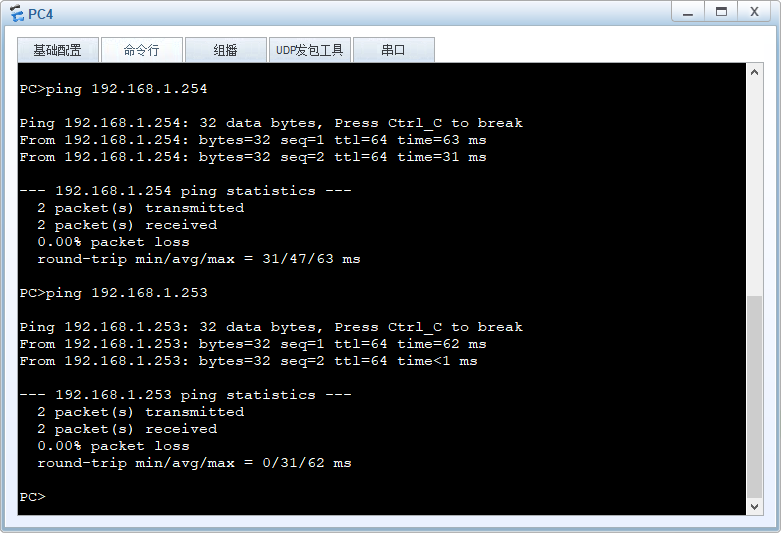

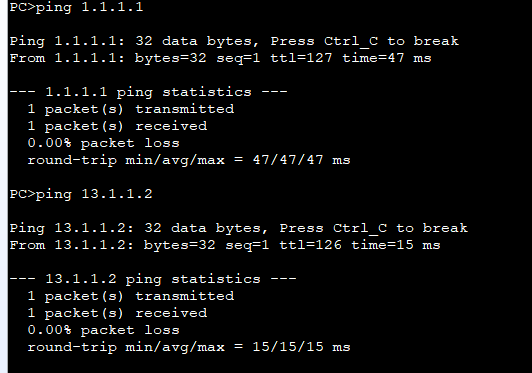

验证网络连通性

- BJ-PC to 1.1.1.1/13.1.1.2

- HZ-PC to 1.1.1.1/11.1.1.1

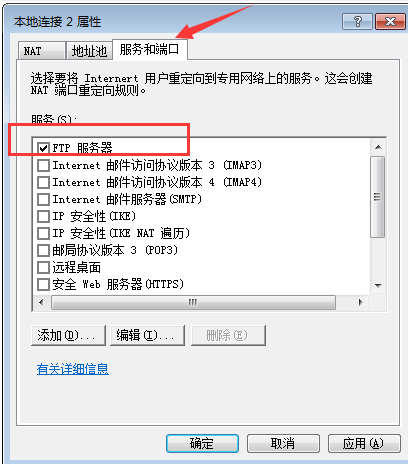

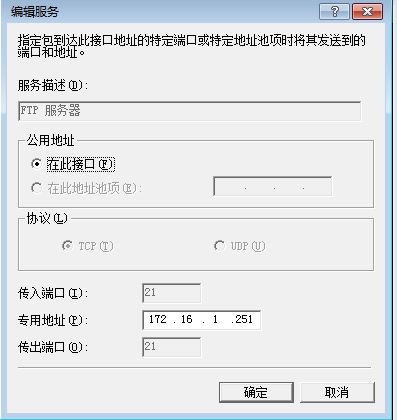

配置端口映射

内网服务存在有WEB、FTP、邮件等网络服务

外网尚不能直接链接,因此将端口映射到公网IP上,对方只需访问我方公**[网地址:端口**]即相当于访问这些对应的网络服务

- 在NAT属性中勾选对应项目

- FTP、WEB、POP3、SMTP

- 添加对应的内网服务器IP地址

- 应用保存信息

其它项类同

配置端到端VPN

当前BJ内网与HZ内网不能相互访问

通过在BJ-R和HZ-R上创建端到端VPN实现内网互联

VPN技术(虚拟专用网络连接)实现HZ-R与-BJ-R之间的隧道式连接(内网设备无需考虑路由及链路),连接建立后,各自的内网即可通过网关访问相互的内网设备

-

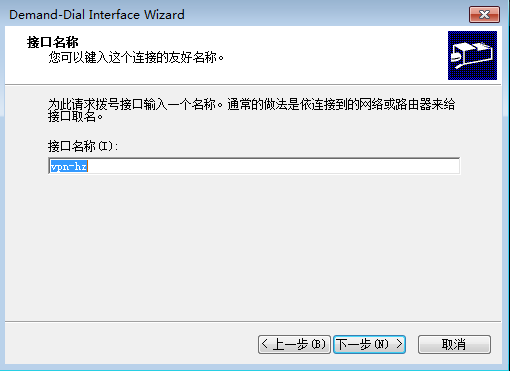

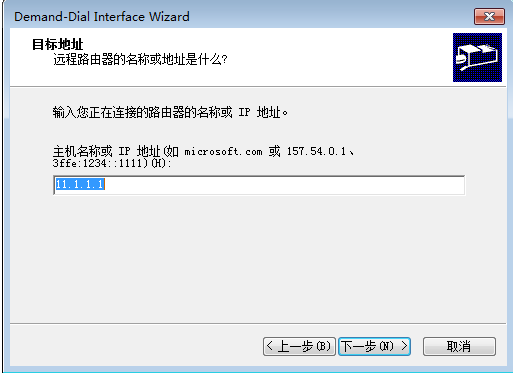

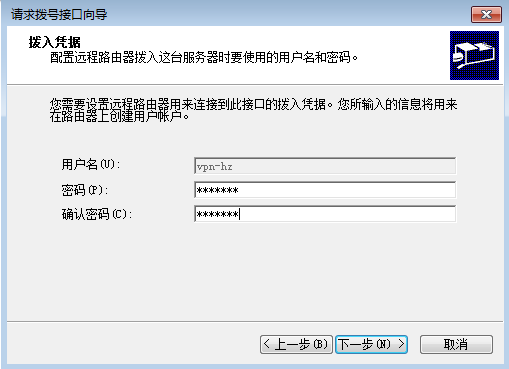

新建网络接口 接口名称为vpn-hz

-

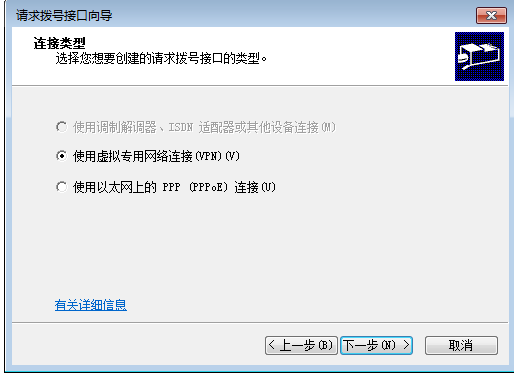

使用虚拟专用网络连接(VPN)

-

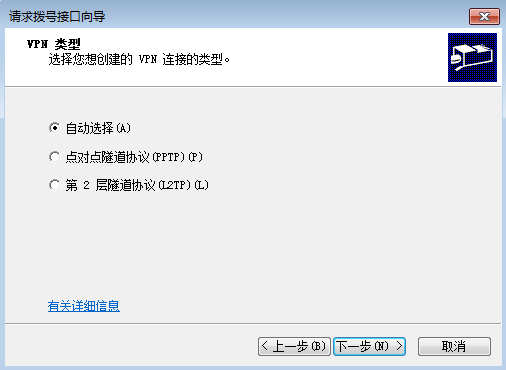

自动类型

-

目标地址为对方VPN服务器的公网地址

-

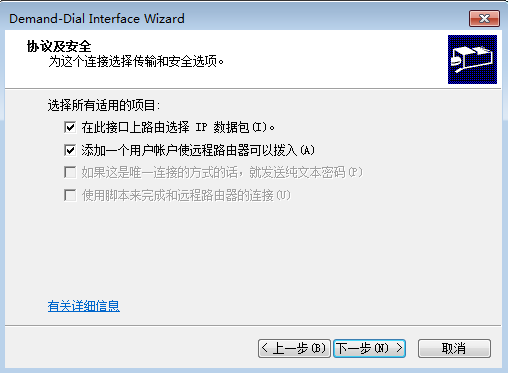

创建一个用户供对方连接

-

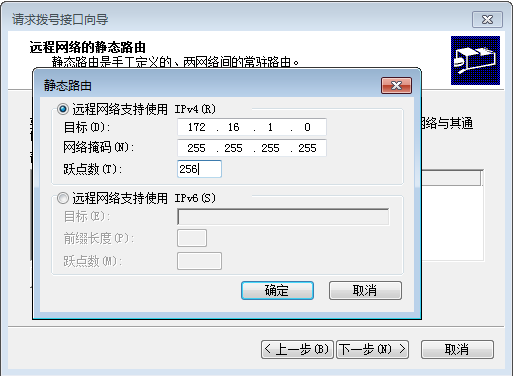

添加对方内网的静态路由

-

设置密码(必须项,且需符合复杂性要求)

-

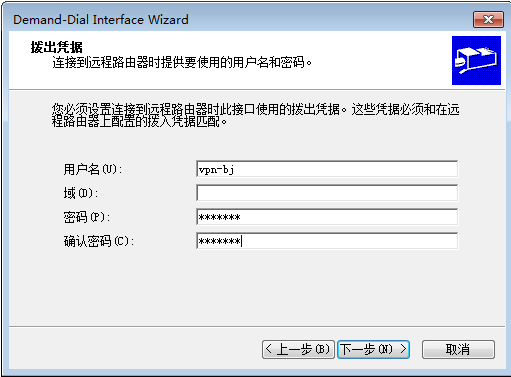

创建连接对方的凭据

-

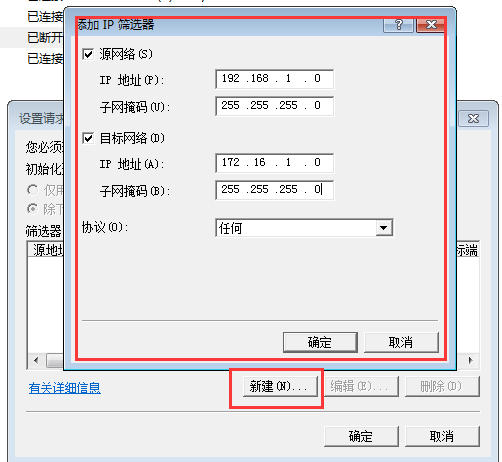

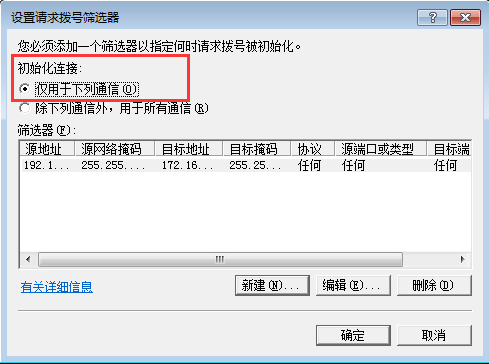

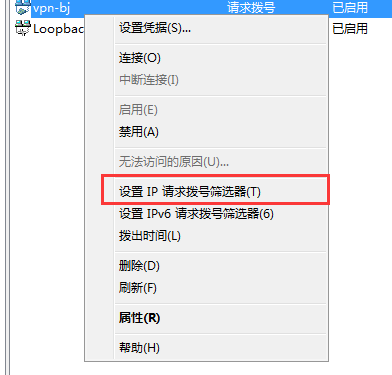

设置请求拨号筛选器

-

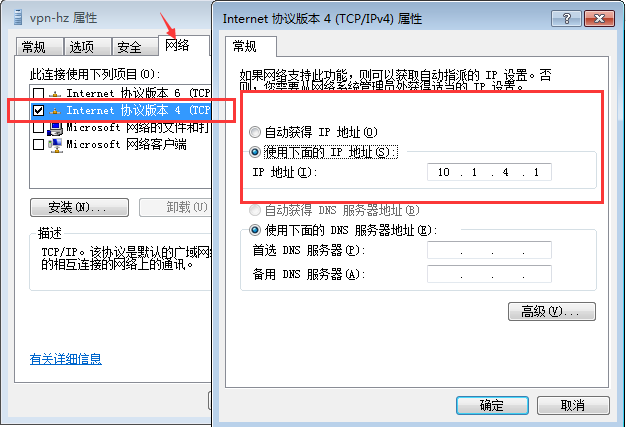

设置本地VPN地址

-

BJ-R类同

-

源网络为对方的网段

-

目标网络为己方网络

-

修改为仅用于下列通信

- 设置IP地址

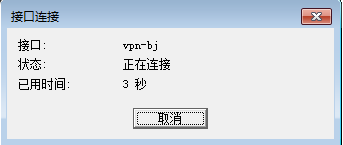

连接VPN

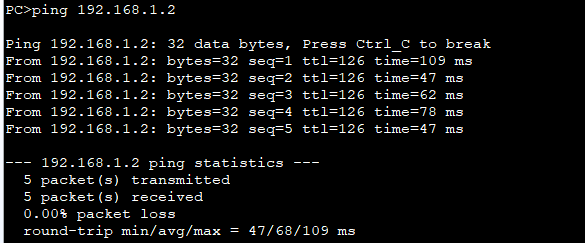

验证网络连通性

- BJ-SERVER ping HZ-SERVER (这里用HZ-PC ping BJ-PC 代替)

配置远程VPN

-

为BJ-R添加地址池

-

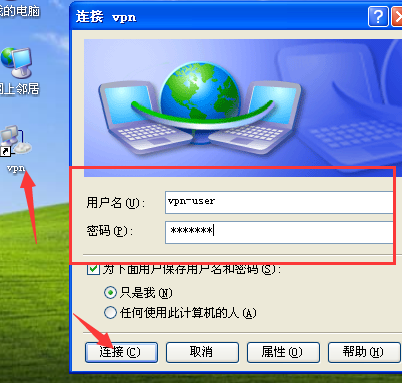

在BJ-R上建立用户VPN-user 供对方远程链接

-

启动一台xp虚拟机作为HZ-PC

-

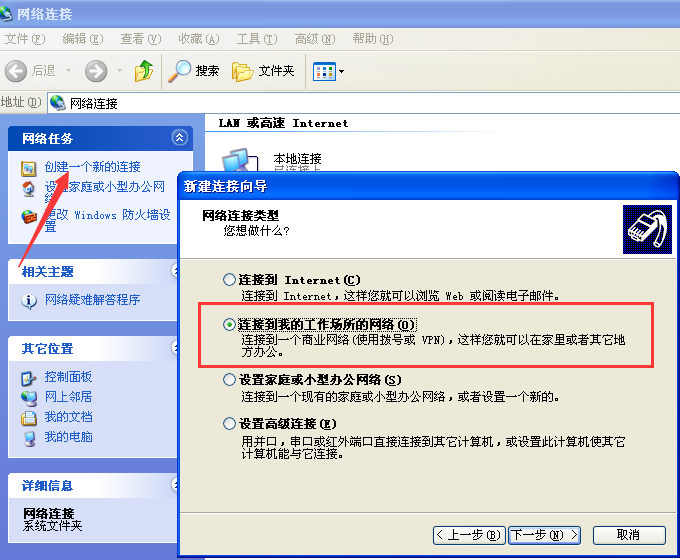

添加VPN连接

-

创建一个新的连接

-

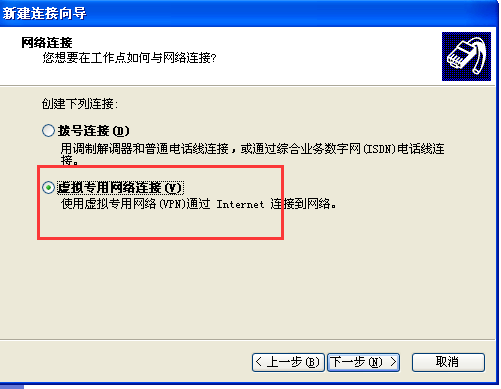

选择连接到我的工作场所

-

选择虚拟专用连接

-

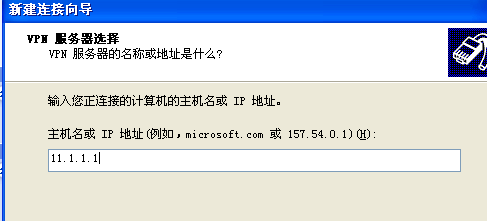

添加服务器IP地址

-

键入账号密码进行连接

-

-

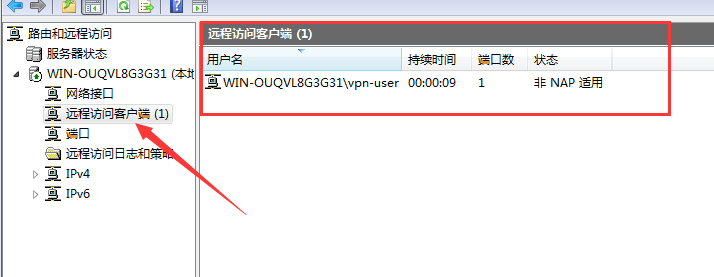

显示客户信息

服务器综合实训专题(二)

在DC-SERVER上安装主域控制器

-

安装DNS服务

-

设置DC-SERVER的地址为自己的地址

-

安装主域控制器

-

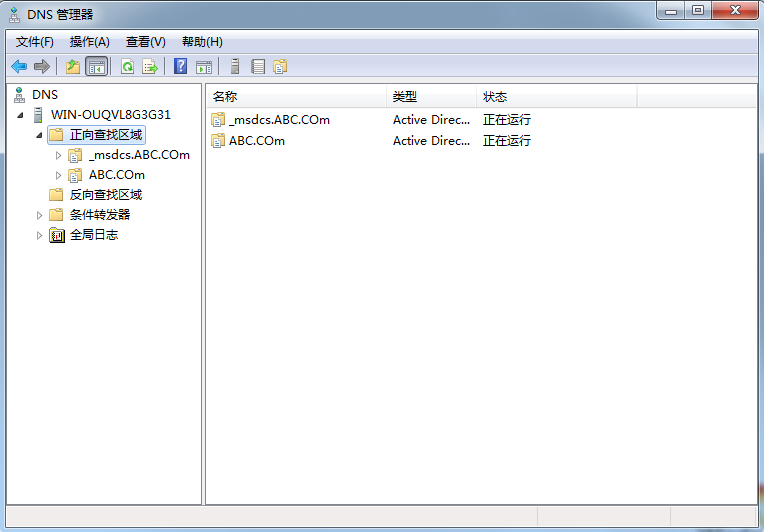

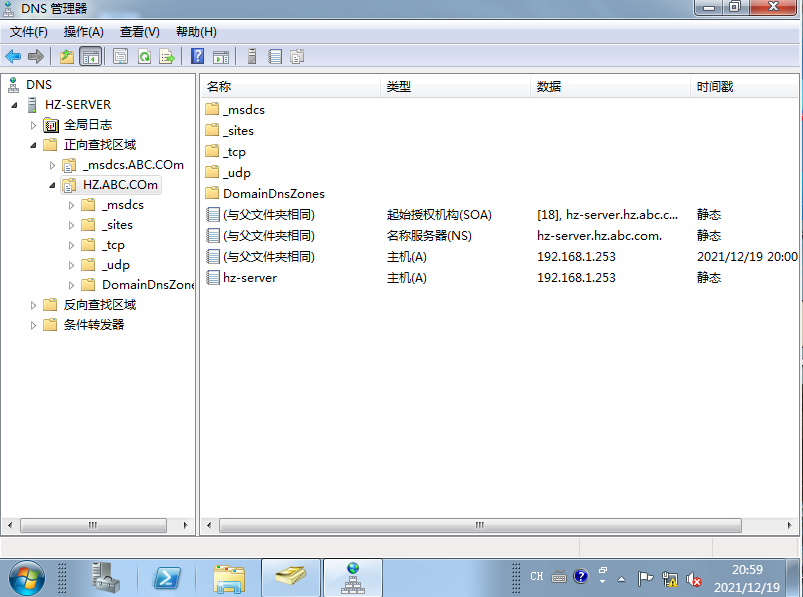

DNS正向域中已经自动添加了记录

-

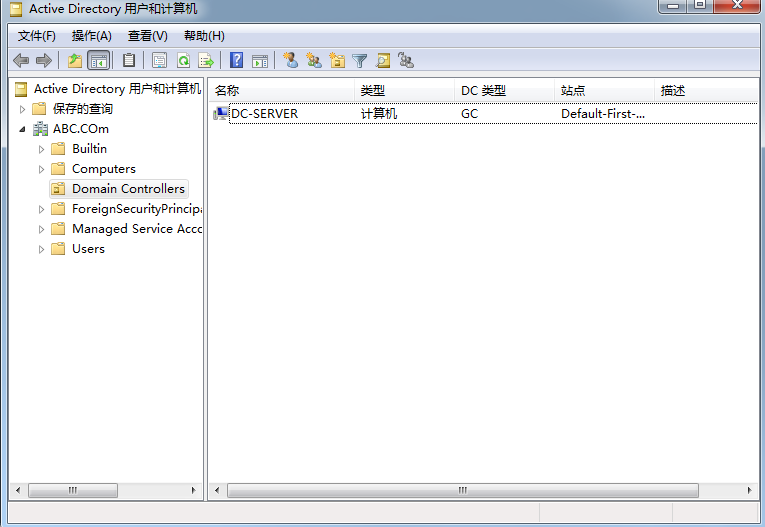

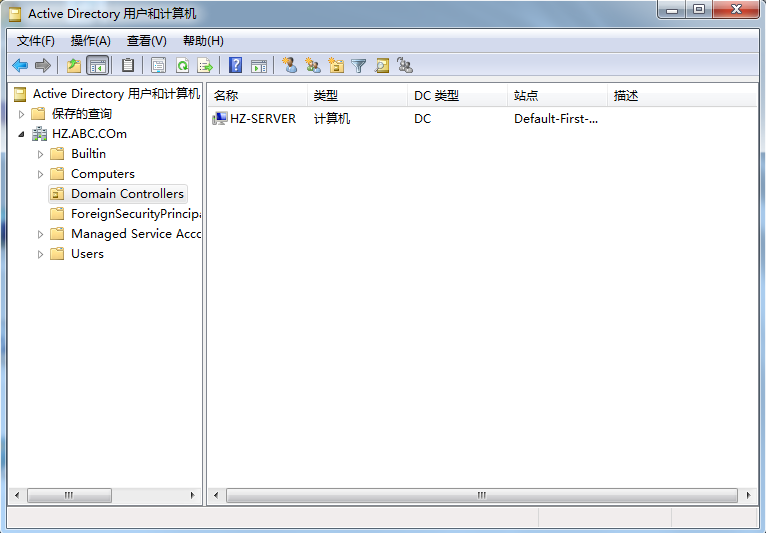

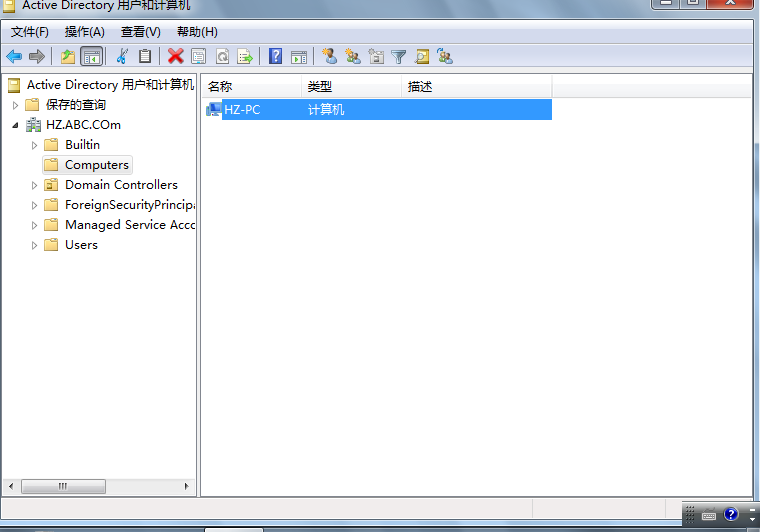

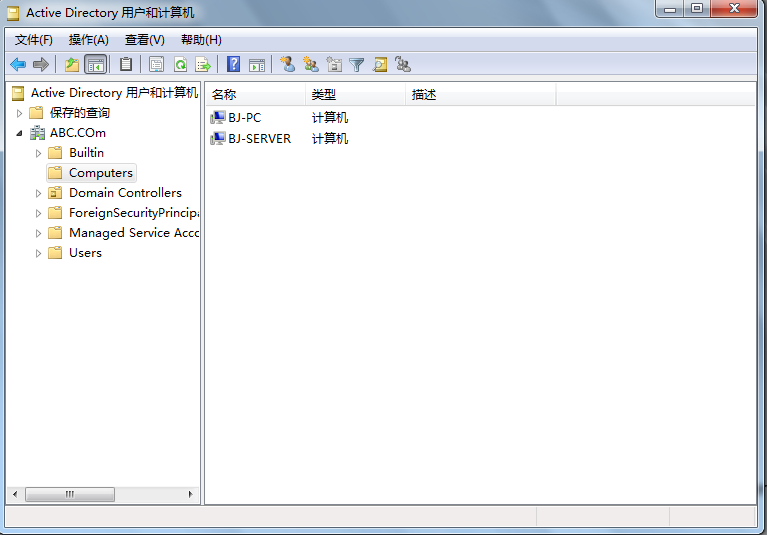

在Active Directory用户和计算机窗口已出现正确的信息

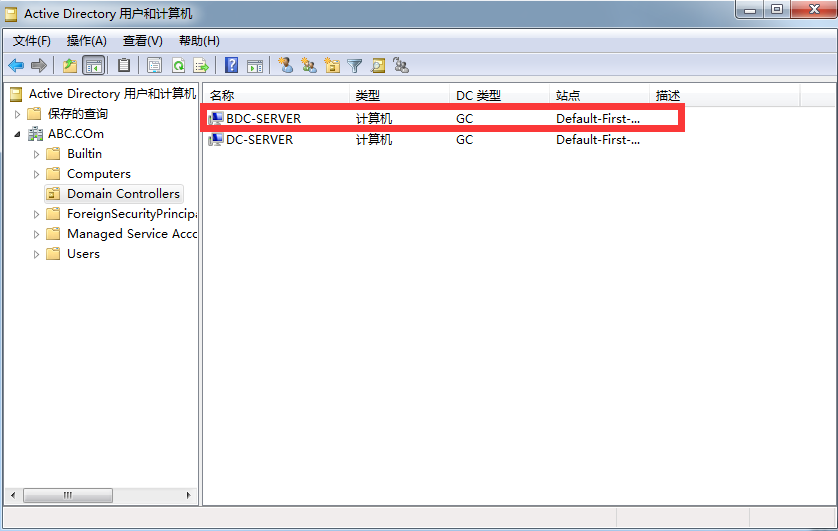

在BDC-SERVER上安装额外的域控制器

-

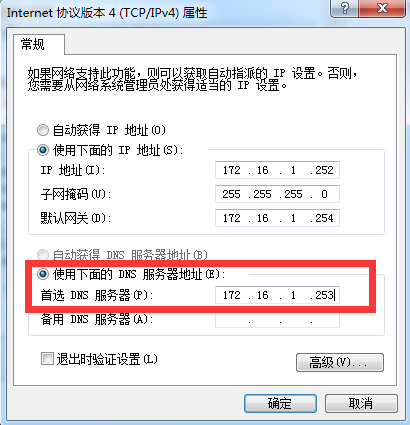

设置BDC-SERVER的DNS服务器为DC-SERVER的IP地址

-

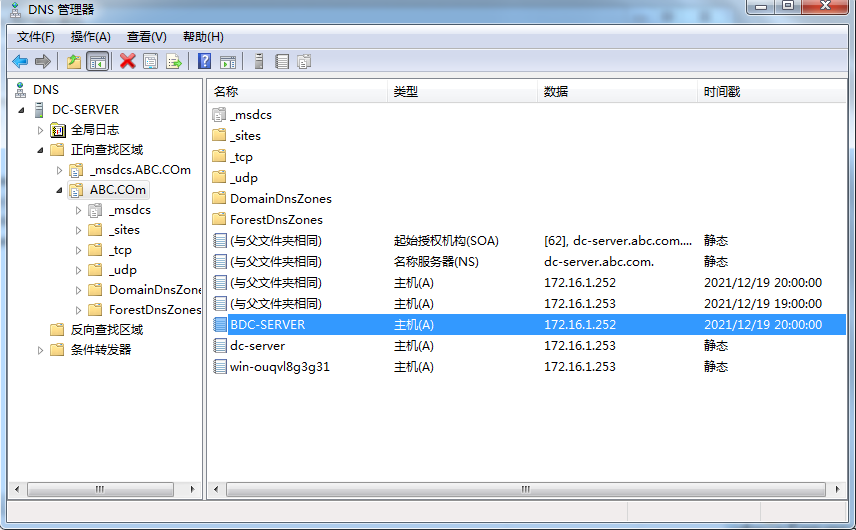

检查安装结果

-

在Active DirectoryActive Directory用户和计算机

-

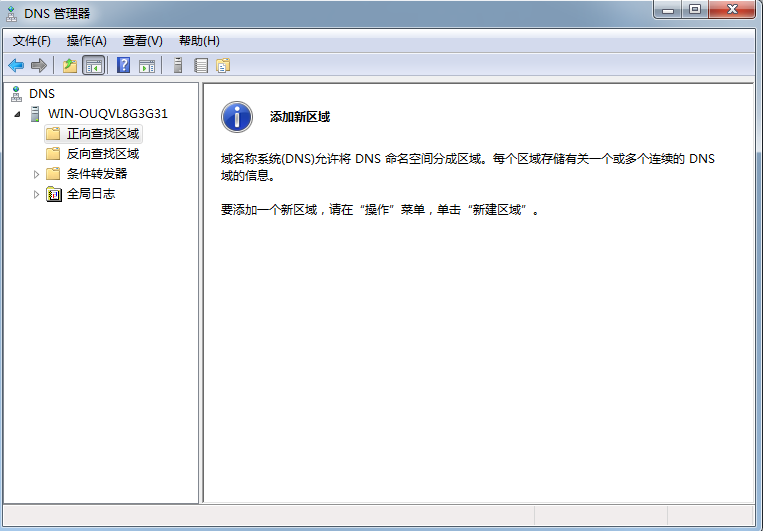

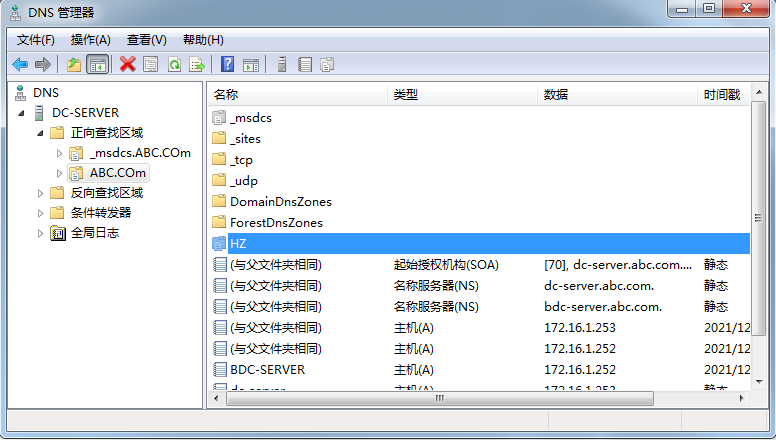

在DNS管理器中

-

在CQ-SERVER上安装子域控制器

-

注意事项:

修改重新生成新的安全标识符,否则域控制器将安装不成功

由于Sid机制的改动,Win2008在Sp2后不再支持用Newsid.exe来更新系统Sid。

不要用NewSID 大概率会蓝屏

打开“CMD窗口”并进入到"C:\windows\system32\sysprep"目录后再

输入“sysprep /generalize /oobe /reboot”重新配置SID。

-

安装DNS服务

-

设置HZ-SERVER的DNS地址为172.16.1.253

-

测试HZ-SERVER ping abc.com

-

安装子域控制器

-

验证安装结果

-

Active Directory 用户和计算机

-

DNS管理器

-

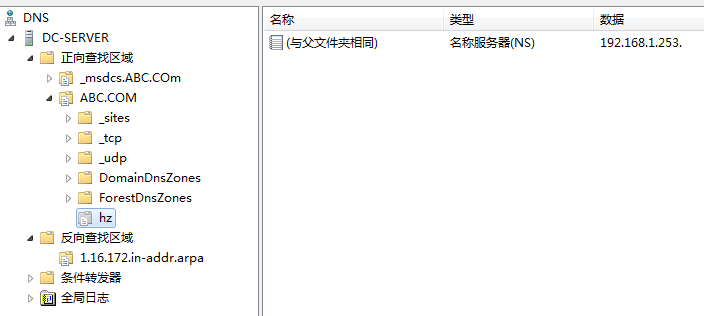

在DC-SERVER 新增委派

-

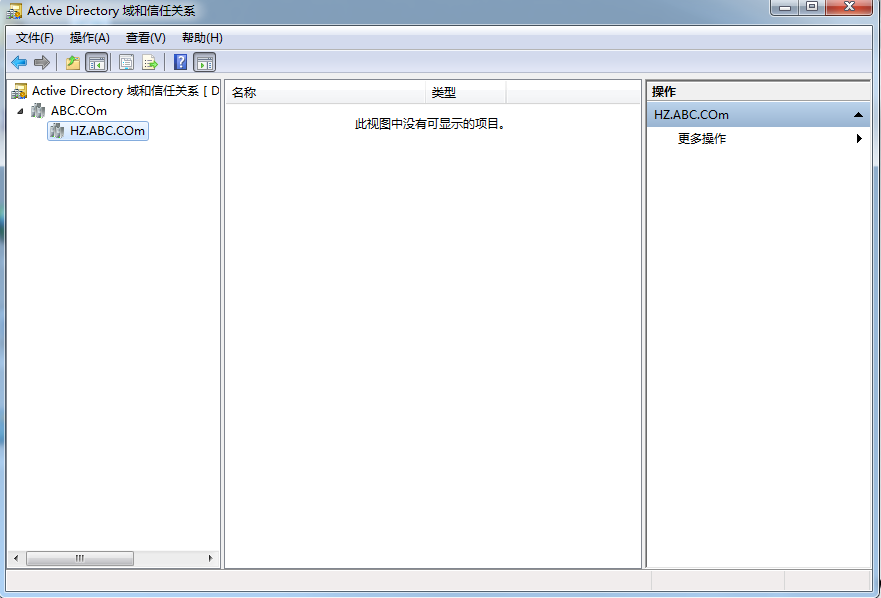

Active Directory 域和信任关系

-

-

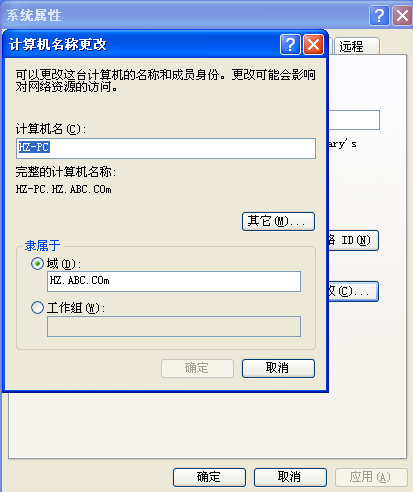

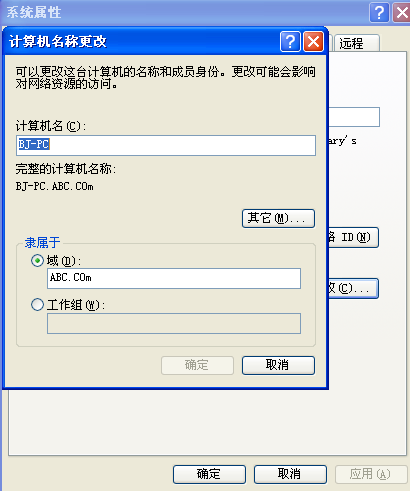

将HZ-PC加入域 HZ.ABC.COM

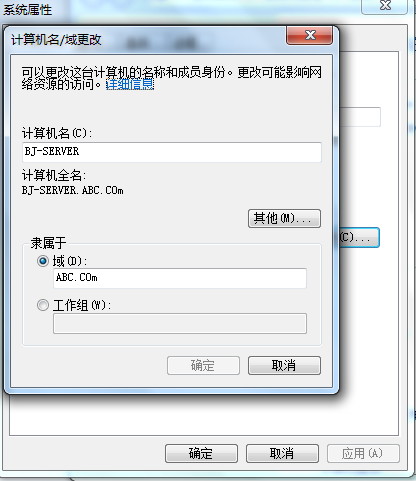

- 将BJ-PC、BJ-SERVER加入域

服务器综合实训专题(三)

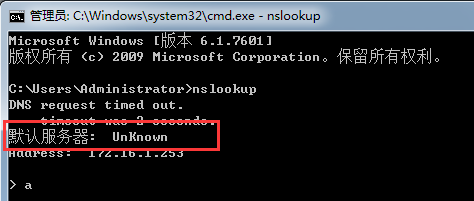

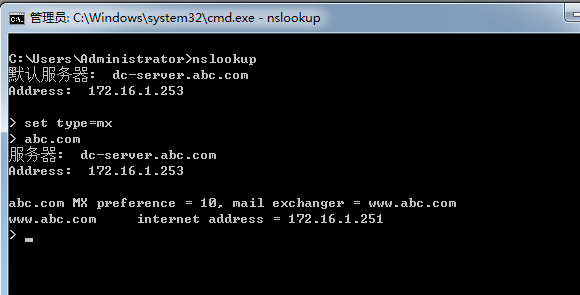

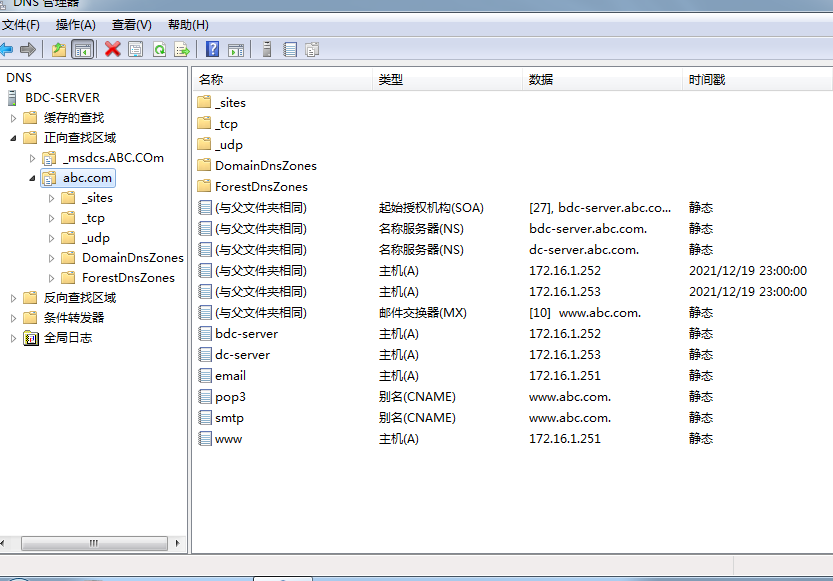

配置DC-SERVER的DNS服务

当前情况:

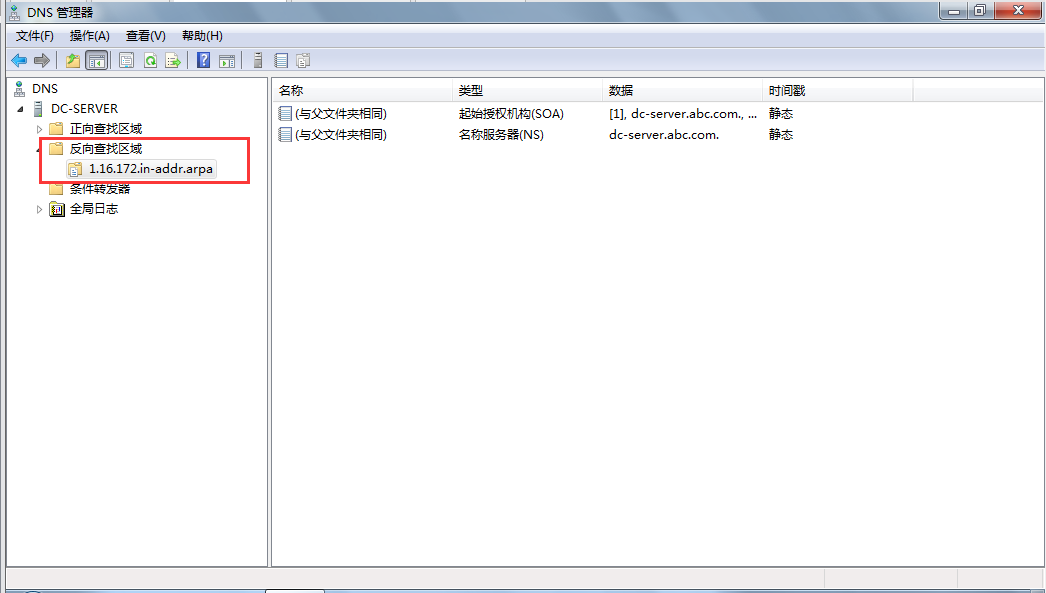

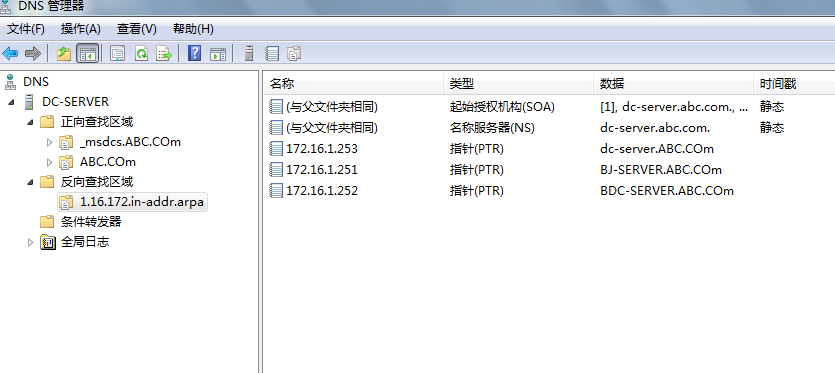

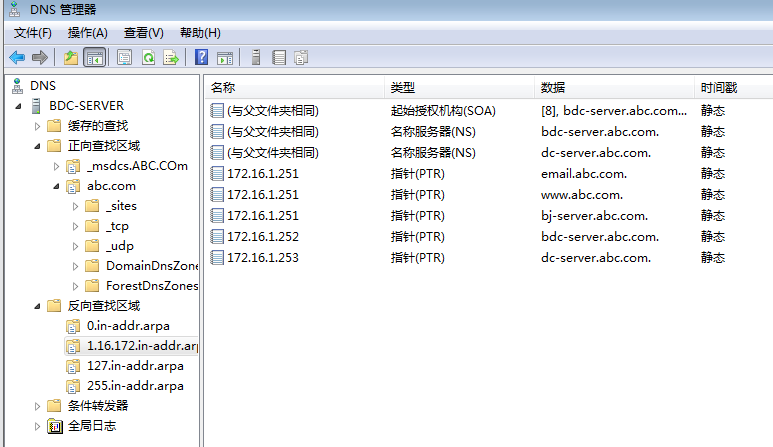

在DC-SERVER创建反向查找域

创建DC-SERVER、BJ-SERVER、BDC-SERVER的指针

验证

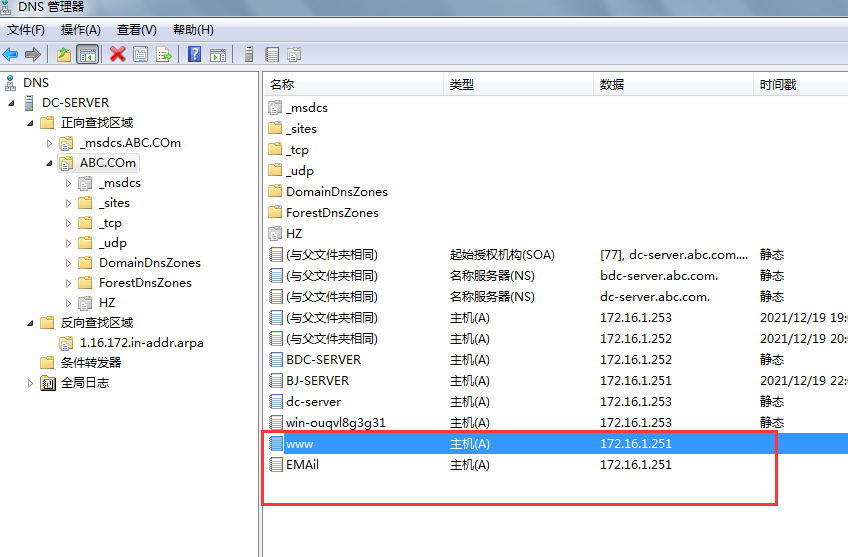

创建主机WWW和EMAIL

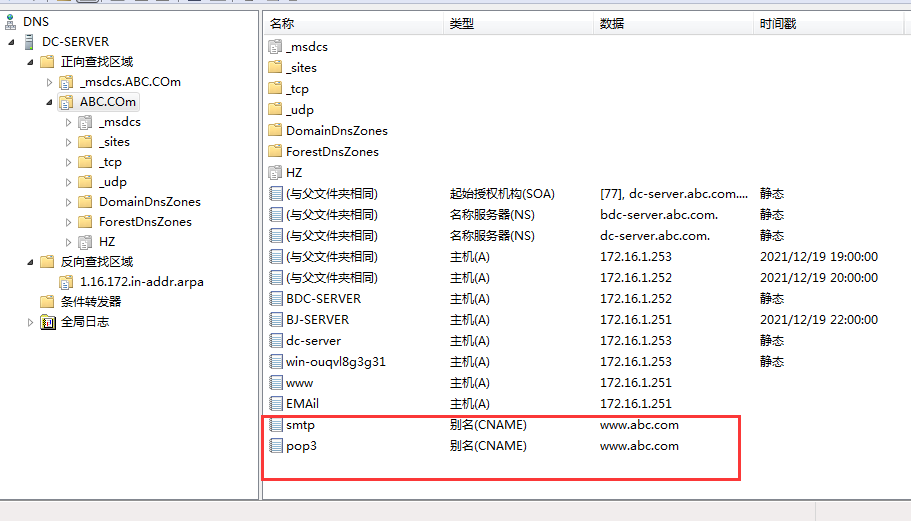

为WWW创建别名POP3和SMTP

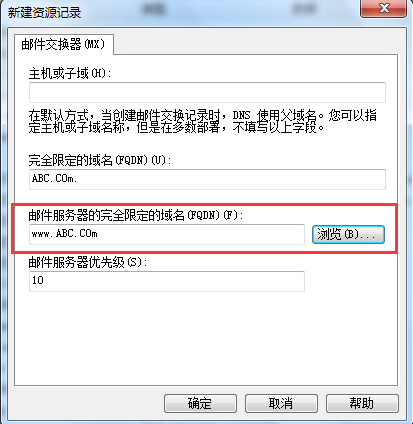

创建邮件交换器

验证

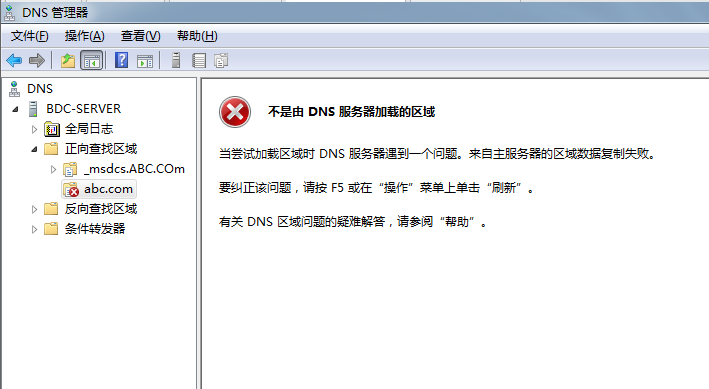

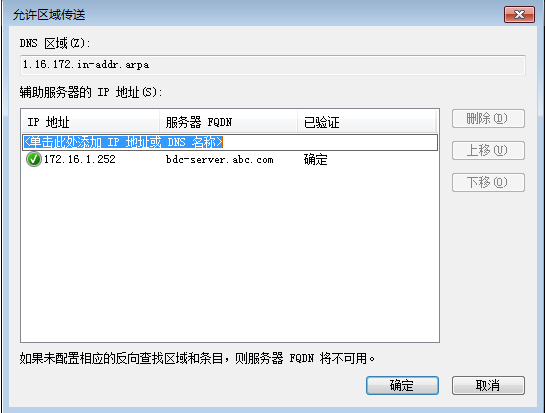

配置BDC-SERVER的辅助DNS任务

在BDC-SERVER添加一个辅助域

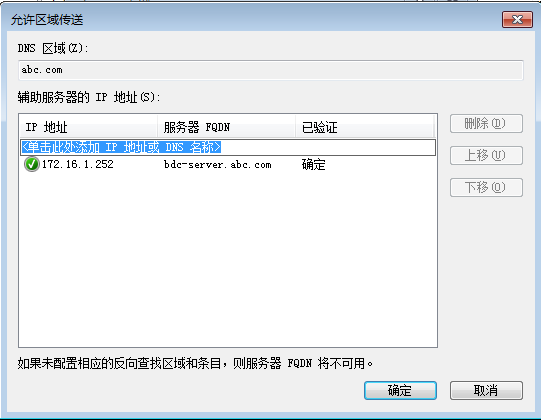

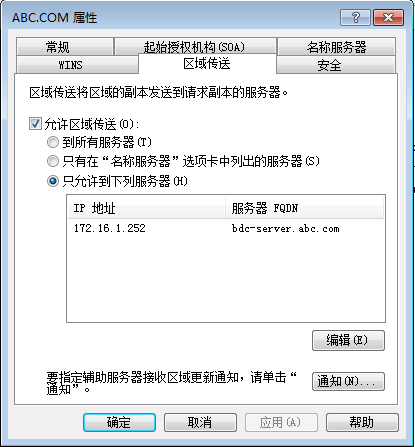

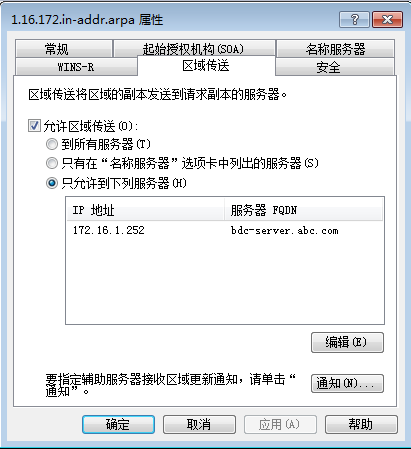

在DC-SERVER中设置区域传送

创建反向查找辅助区域

在DC-SERVER上执行操作

在BDC-SERVER上建立辅助反向域并从主服务器接收

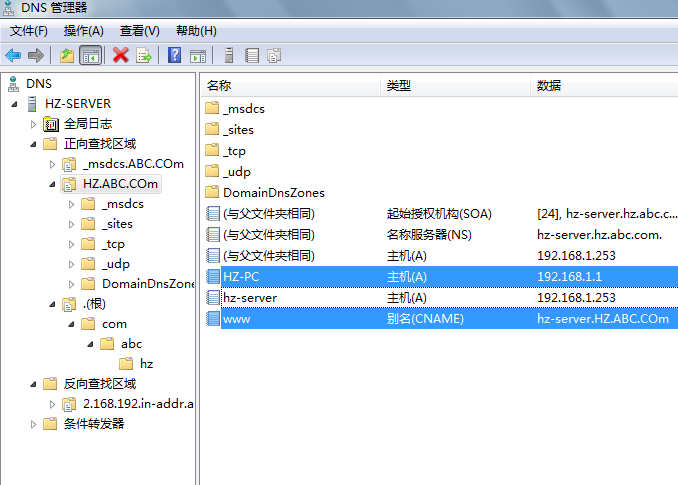

配置HZ-SERVER的DNS服务

-

将HZ-SERVER的DNS设置为192.168.1.253

-

创建WWW主机作为别名指向自己

-

创建反向域1.168.192

-

创建根区域.

-

创建子域com

-

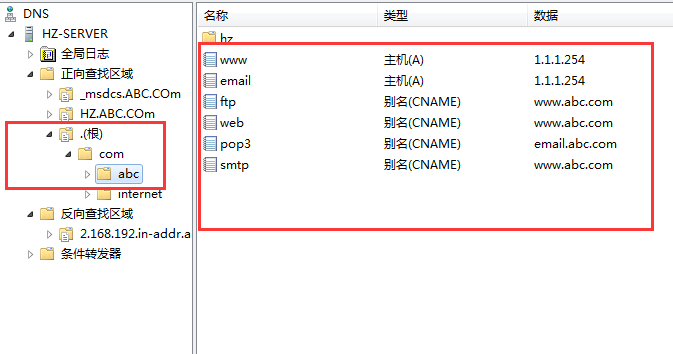

创建下级子域Internet和abc

-

给abc.com添加主机www 和 email 别名 web pop3 smtp ftp

-

给internet.com添加主机server pc 和email 别名www pop3 smtp ftp

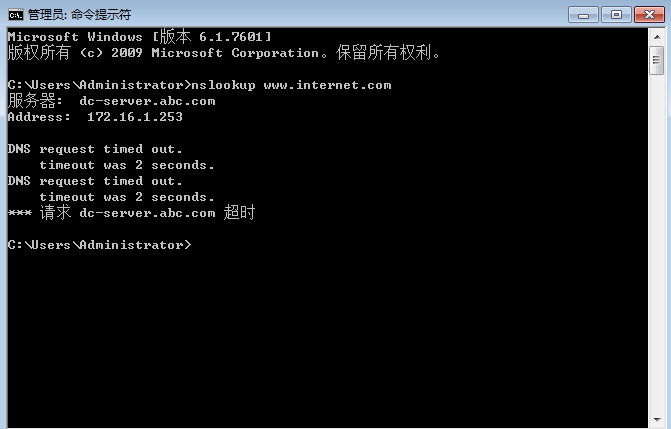

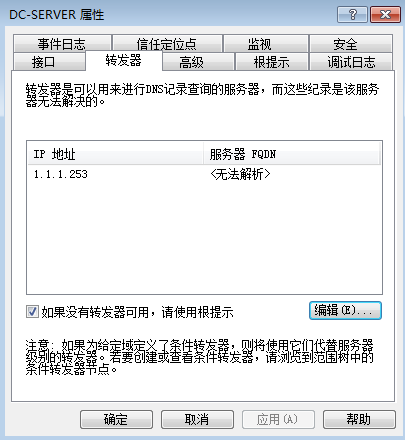

配置DC-SERVER的DNS转发器和委派

- 连接到dc-server.abc.com并为DC-SERVER配置转发器

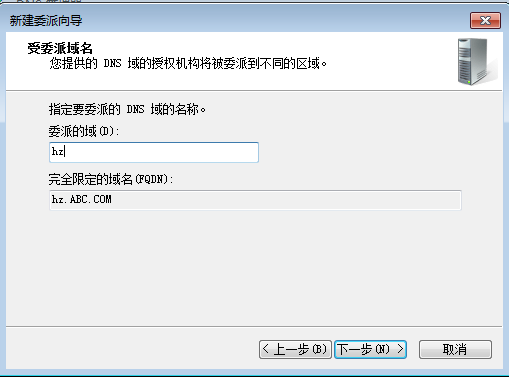

委派

-

在DC-SERVER上新增委派

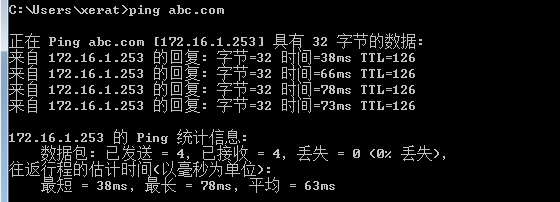

配置HZ-SERVER的DNS转发器和根提示

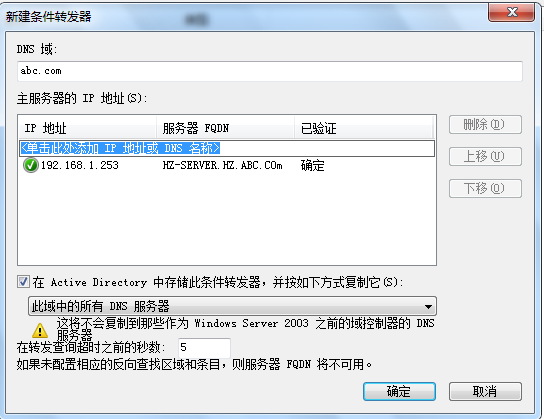

配置条件转发器

-

在CQ-SERVER上新建条件转发器

-

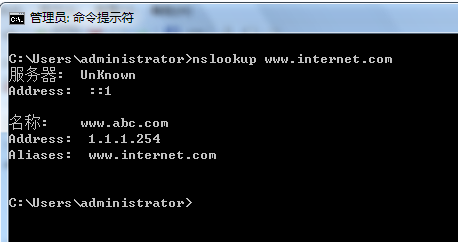

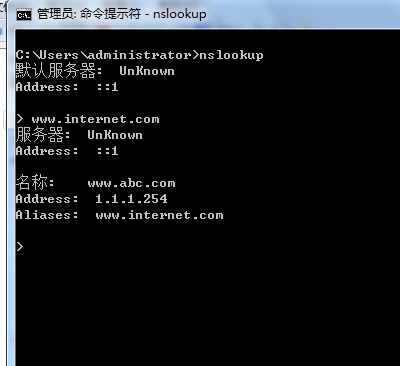

验证:DC-SERVER能正确解析www.internet.com

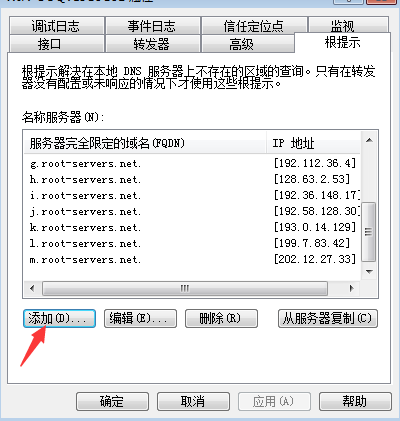

配置根提示

-

新建添加根提示

-

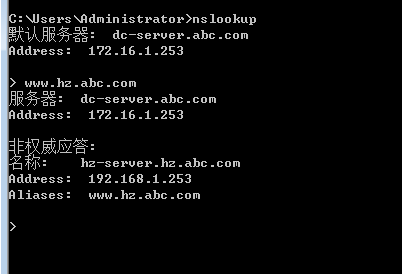

验证:HZ-PC能正确解析

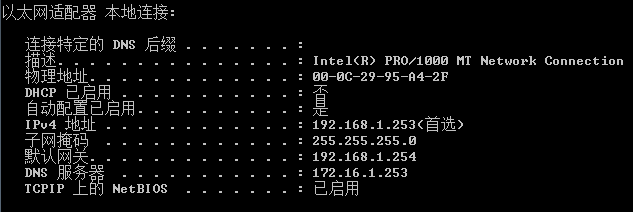

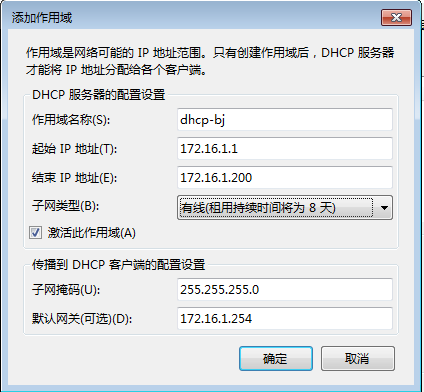

DHCP

-

安装DHCP服务

-

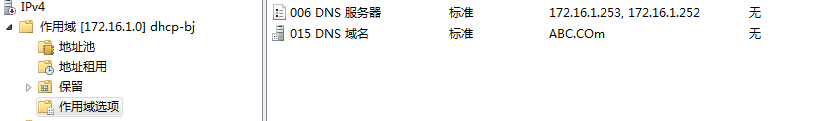

建立作用域dhcp-bj 地址池为172.16.1.1-200/24

-

网关为172.16.1.254 DNS为172.16.1.253和172.16.1.252

-

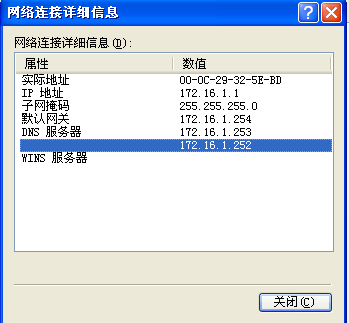

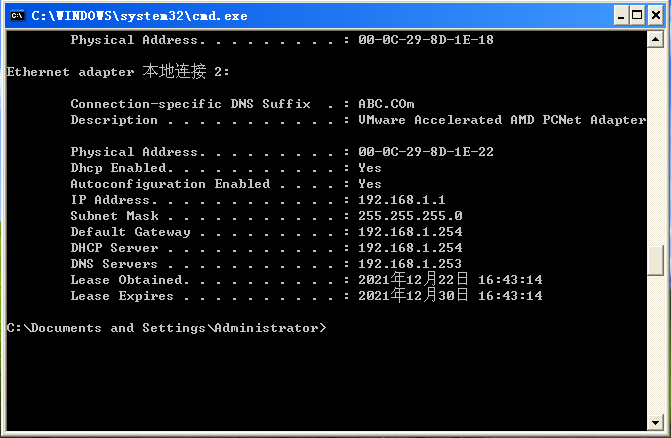

测试BJ-PC能获取到地址

-

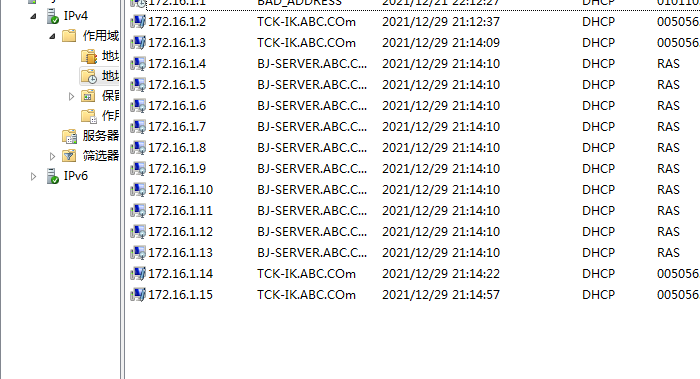

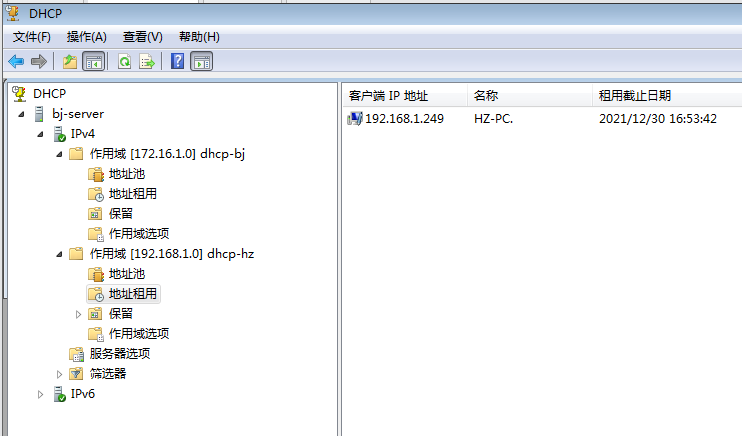

显示地址租用

-

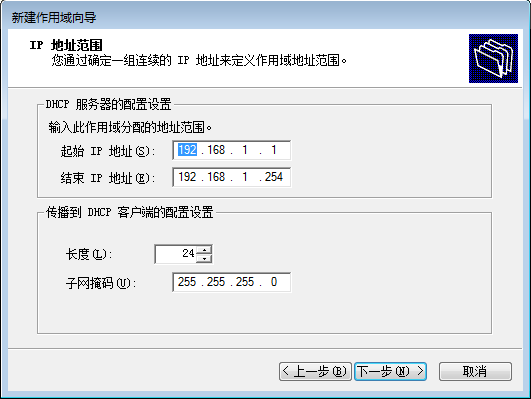

建立dhcp域dhcp-hz

-

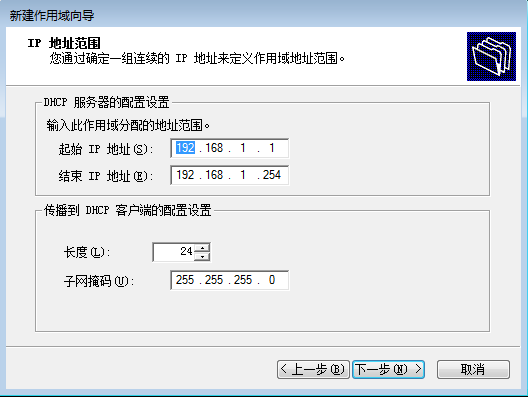

地址池为192.168.1.1-254/24

-

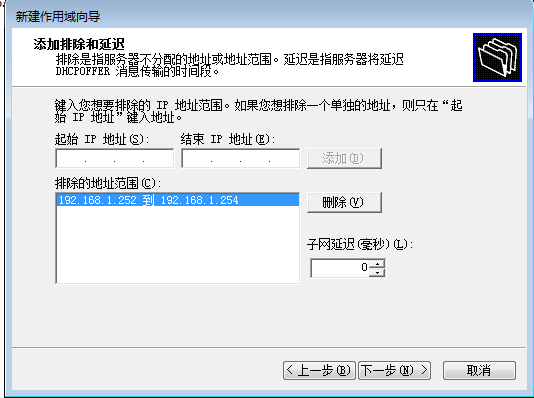

排除192.168.1.252-254

-

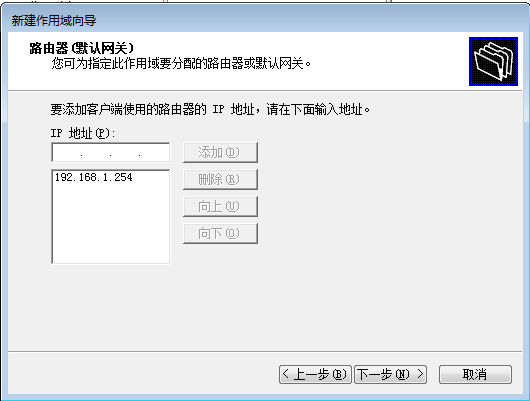

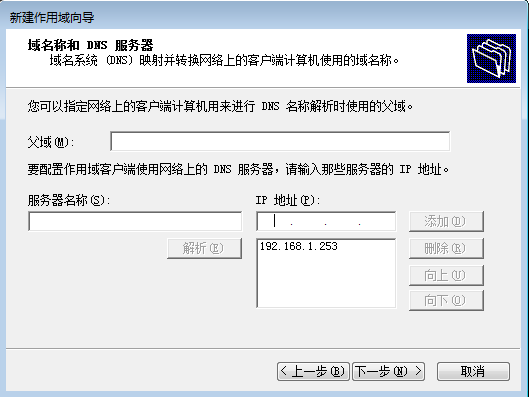

默认网关为192.168.1.254 DNS为192.168.1.253

-

测试:HZ-PC不能获取地址

- 失败原因:HZ-PC与DHCP不在同一网络,需要配置DHCP中继

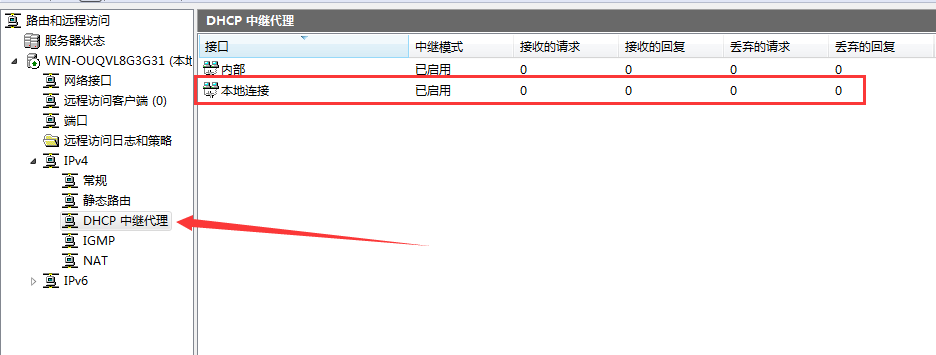

配置DHCP中继

-

在HZ-R上配置添加DHCP中继代理程序

-

测试:

-

HZ-PC能获取地址

-

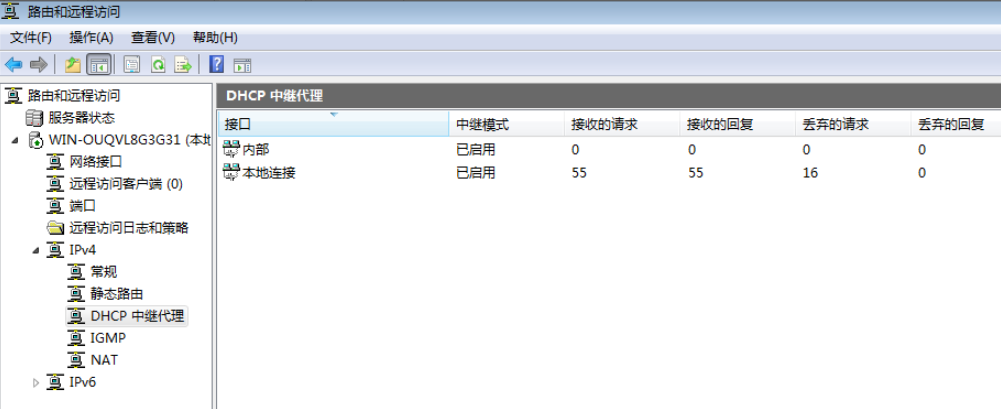

HZ-R中显示的DHCP请求收到和回复

-

BJ-SERVER的DHCP租用信息

-

备份和还原DHCP服务

-

备份

-

将dhcp配置备份成本地文件右击bj-server.abc.com选定备份目录

-

生成的文件结构 -

new-dhcp.mdb dhcp.pat j5000001 -

dhcpCfg

-

-

还原

-

将dhcp从本地文件恢复 -

右击bj-server.abc.com选定还原目录

-

服务器综合实训(四)

证书的综合配置和管理

在DC-SERVER上安装独立根证书服务

-

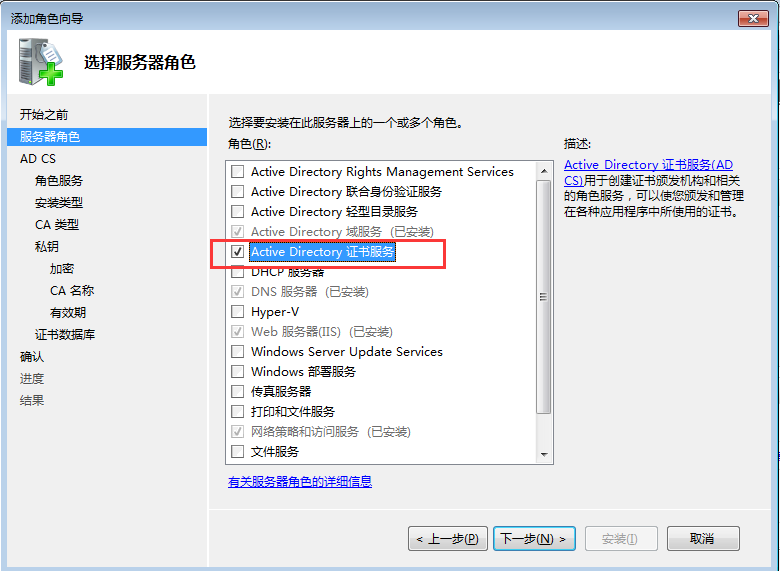

选择服务器角色:Active Directory证书服务

-

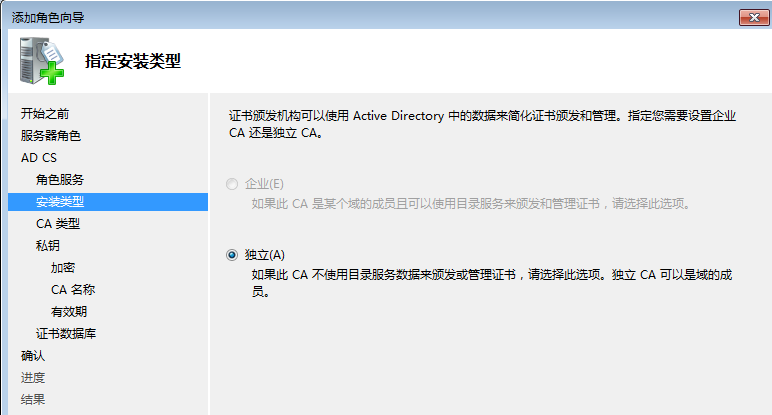

指定安装类型:独立

-

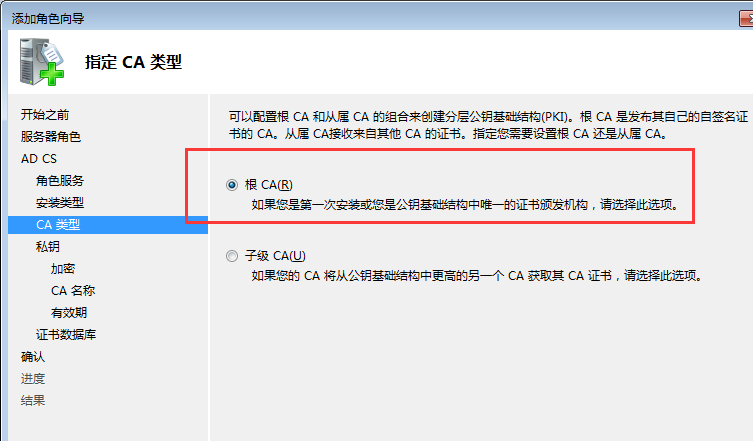

指定CA类型:根CA

-

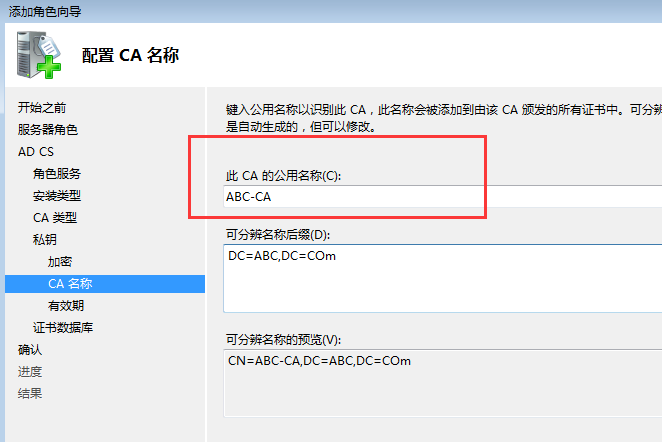

配置CA名称:ABC-CA

-

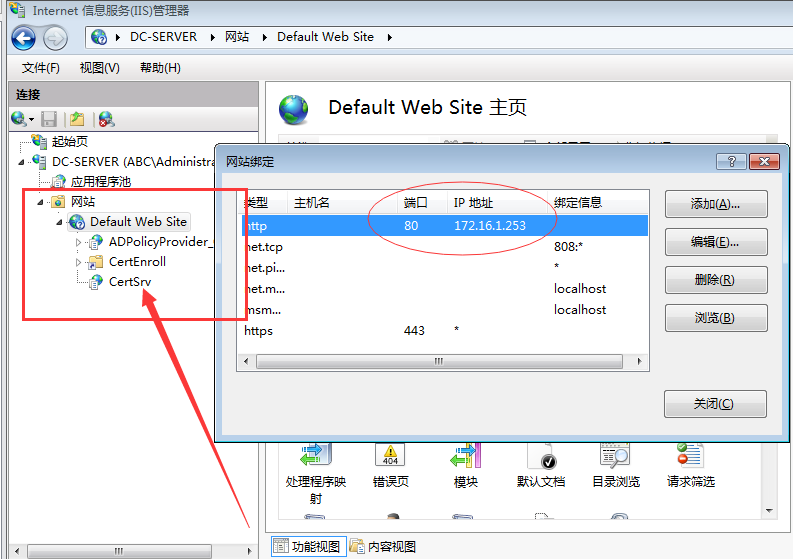

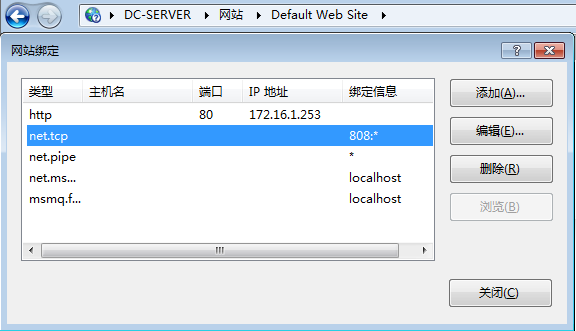

默认Web站点生成的虚拟目录CertSrv

-

验证:访问http://dc-Server.abc.com/certsrv/

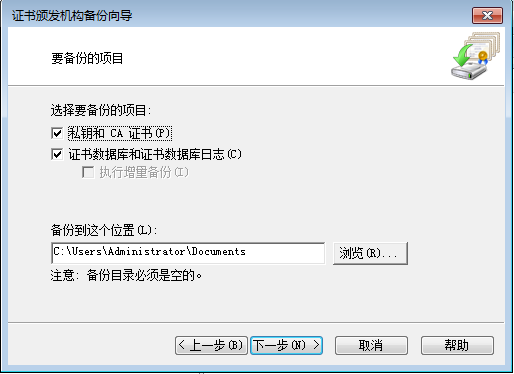

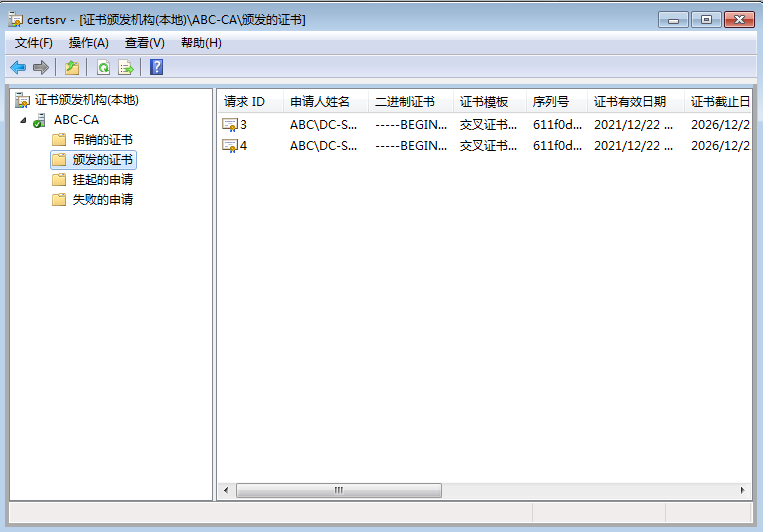

证书颁发机构的备份和恢复

-

右击颁发机构ABC-CA-所有任务-备份命令 按照向导选择位置

-

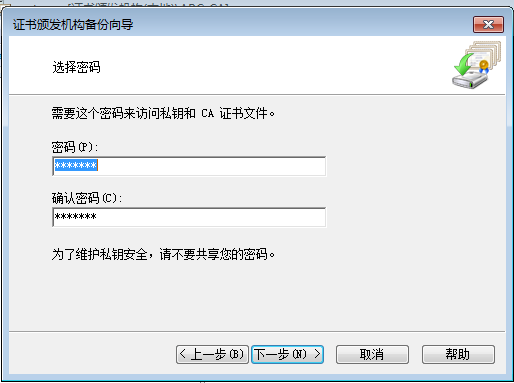

选择密码

-

-

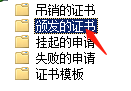

吊销DC-SERVER的证书

-

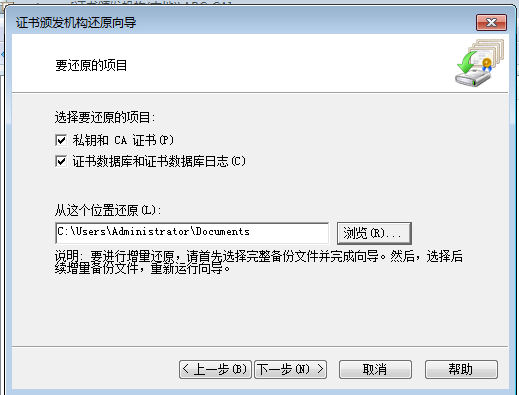

还原证书

-

右击颁发机构ABC-CA-所有任务-还原命令 按照向导选择位置

-

键入密码

-

-

恢复吊销的所有证书

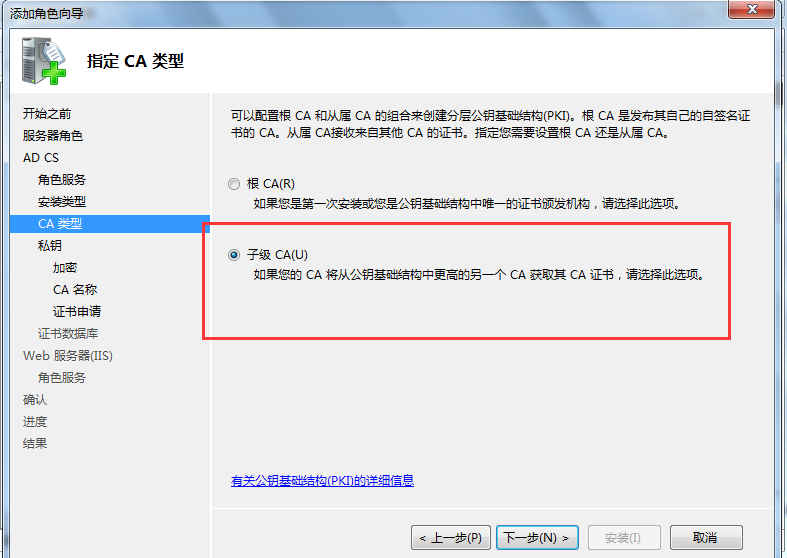

HZ-SERVER安装独立从属证书服务

-

安装证书服务

-

指定CA类型:子级CA

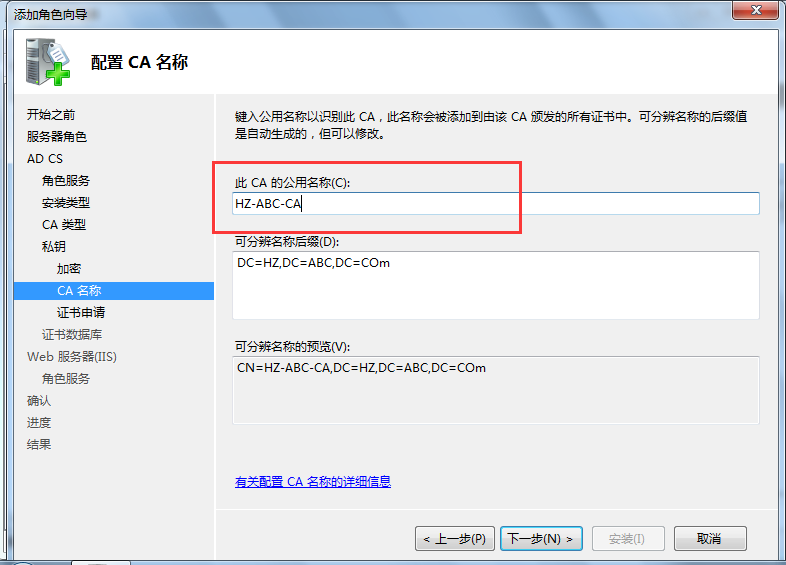

-

配置CA名称:HZ-ABC-CA

-

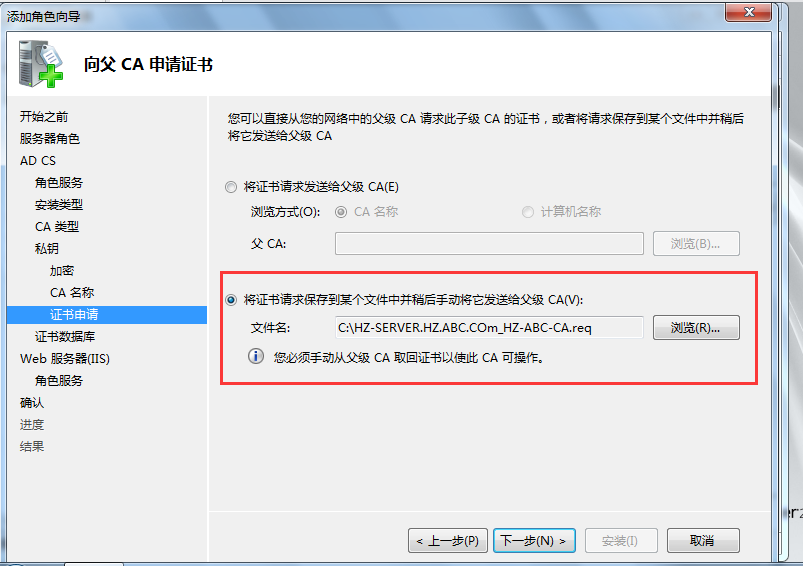

安装完成后产生一个证书申请文件

-

证书颁发机构处于停滞状态

-

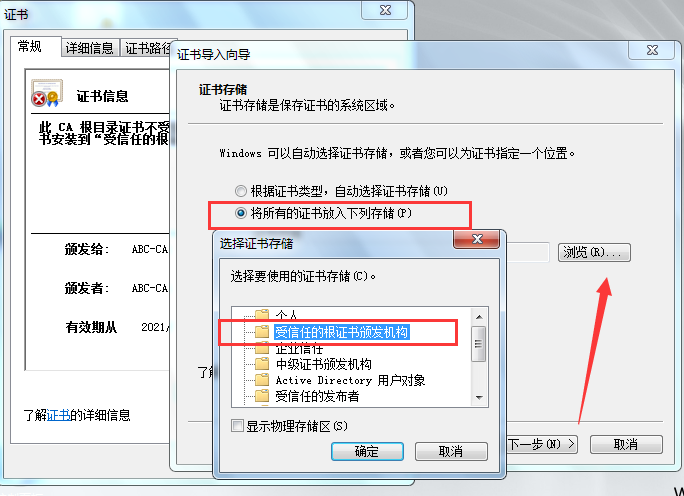

在HZ-SERVER上下载安装ABC-CA企业根证书

-

将网站http://dc-server.abc.com 设置为可信站点

-

下载安装证书

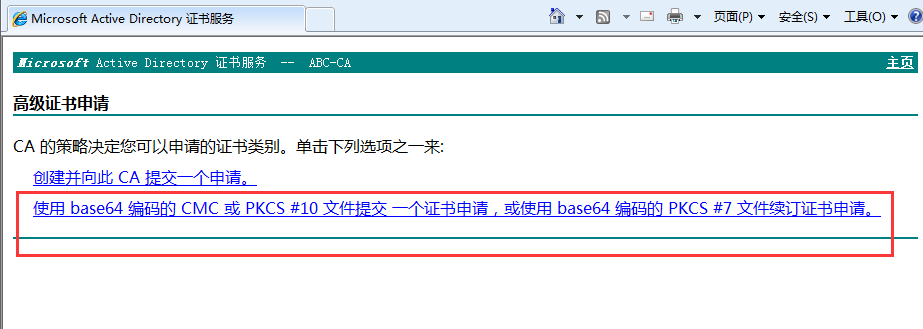

从属证书机构申请证书

-

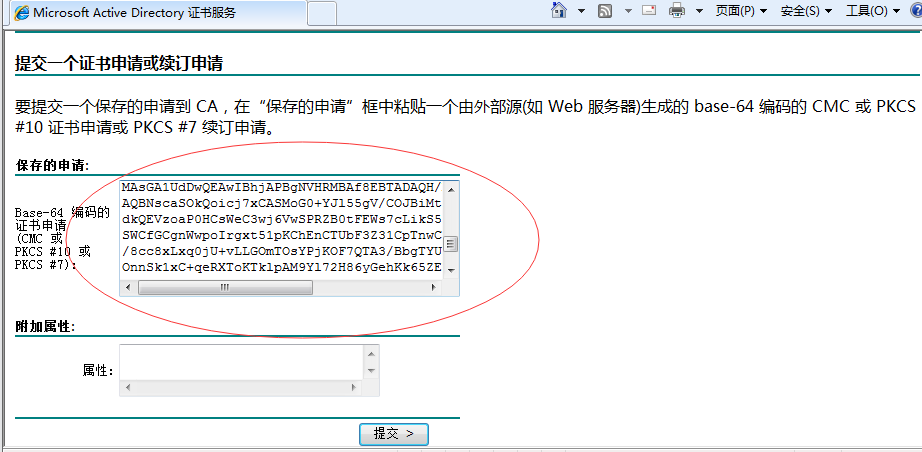

在网站上提交证书申请:base64 -cmc

-

复制文件HZ-ABC-CA-req 的文件内容到Base64编码证书申请 完成提交

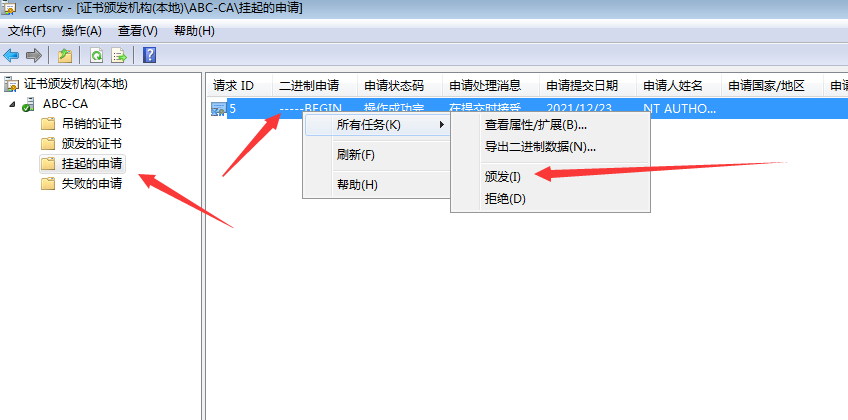

给从属机构颁发证书

-

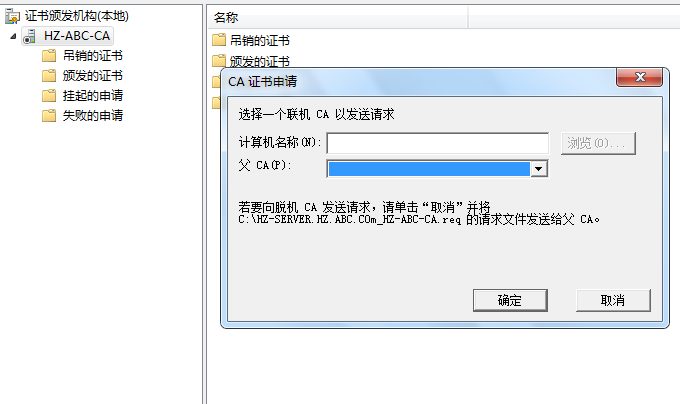

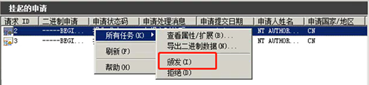

在DC-SERVER的挂起的申请进行颁发

-

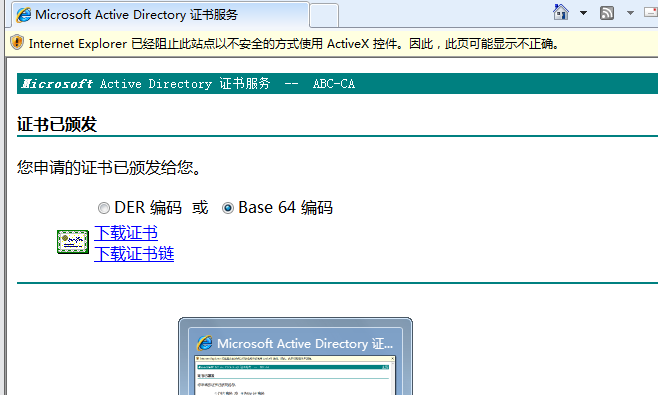

HZ-SERVER下载从属机构证书

-

打开证书颁发机构网站http://dc-server.abc.com/certSrv/ -

查看挂起证书状态的申请 -

保存为hz-abc-ca-cert

-

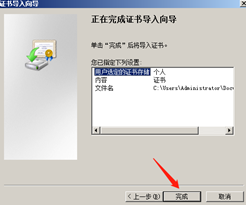

HZ-SERVER安装证书

- HZ-SERVER-所有任务-安装证书

- 类型为(X.509)

- 启动证书颁发机构

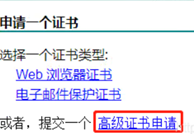

HZ-PC申请身份验证证书

-

在网站http://dc-server.abc.com/certSrv/ 上申请客户端验证证书

- 申请证书-高级证书类型-创建并向此CA提交一个申请

- 颁发证书

-

单击“提交”按钮,再单击“是”按钮,选择高级安全级别。

-

单击“下一步”按钮,输入保护密码,单击“完成”按钮,完成证书的申请。

-

HZ-ABC-CA 为HZ-PC 颁发身份验证证书。

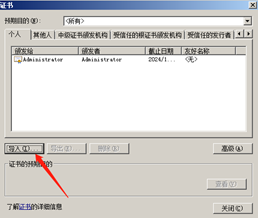

导出和导入证书

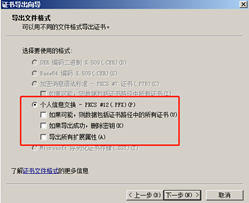

(1)导出电子邮件证书私钥

-

打开HZ-PC的“证书“对话框

-

单击“下一步”按钮,打开“导出私钥”对话框,选择“是,导出私钥”

-

单击“下一步”按钮,打开“导出文件格式”对话框,保持默认值。

-

单击“下一步”按钮,打开“密码”对话框,输入保护私钥。

-

单击“下一步”按钮,打开“要导出的文件”对话框,输人电子邮件证书文件名

-

单击“完成”,打开“正在导出专用交换密钥”,输入密码

-

单击“确认”,完成证书的导出

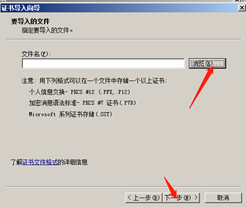

(2)安装电子邮件证书

- 将电子邮件证书复制到电脑上

- 在 PC的“证书”对话框,单击“导人”按钮,选择电子邮件证书文件

(3)认证机构导出电子邮件公钥

-

打开DC-SEREVR的“证书颁发机构”窗口,选择颁发的证书,右击列表框中的证书,选择“所有任务|导出二进制数据,打开“导出二进制数据”对话框,选择“二进制证书

-

单击“确认”按钮,打开“保存二进制数据”对话框,输入证书文件名,单击“保存”按钮完成证书的导出

服务器综合实训(五)

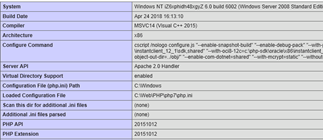

在SERVER上搭建apache动态网站

-

安装DotNetFx40_Full_x86_64

-

安装和配置Apache

-

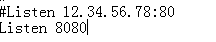

修改apache服务器的监听端口为8080

-

修改apache服务器的名称和端口

-

打开apache的网站

-

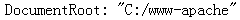

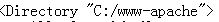

将网站根目录修改为c:/ www-apache

-

将网站路径改为c:/ www-apache

-

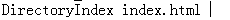

修改默认网页为index.html

-

修改语言,让网站支持中文

-

在网站根目录下创建默认网页index.htm

-

-

PHP的配置

-

①打开PHP.ini文件,加载MYSql模块

-

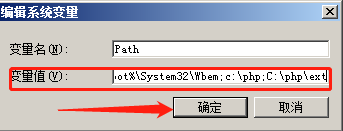

②打开“系统属性”窗口,打开“高级”选项卡,单击“环境变量”按钮,打开“环境变量”窗口,将C:\php;C:\php\ext添加到 Path 变量原有值后面然后重新启动计算机,让系统变量生效。

-

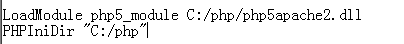

⑤打开 Apache 配置文件,定位到 173 行,加载PHP 模块,实现 Apache 和 PHP 融合

-

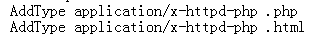

⑥允许apache执行php类型的文件

-

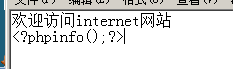

⑦将C:\www\index.htm 文件重命名为 C:\www\index. Php,并修改其内容

-

-

配置Mysql

-

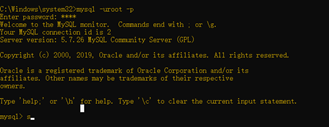

打开mysql命令界面,连接数据库

-

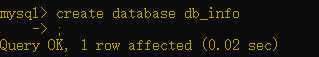

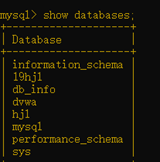

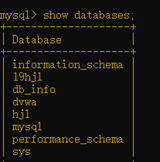

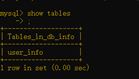

创建数据库,然后查看数据库

-

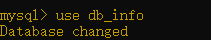

进入数据库

-

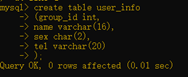

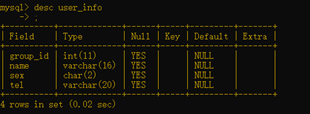

创建表

-

显示数据库的表信息

-

显示表结构

-

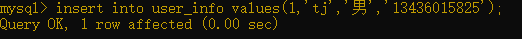

向表中添加数据

-

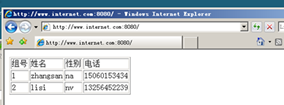

查询表数据

-

将index.php文件的内容删除,输入其他内容

-

在SERVER上创建视频网站

-

打开SERVER的“internet信息服务管理器”窗口,删除所有网站

-

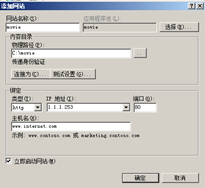

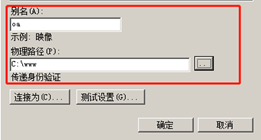

右击网站,选择添加网站,打开添加网站窗口,设置站点信息

![[23年3月抢先版] DIYer‘s Home 冲击最佳装机月](https://s2.loli.net/2022/06/12/BCGPeFvbimnJQzS.jpg?_r_=25deb28f-03eb-9348-b43f-9f23c4d4b47e)